Konfigurationen af en OpenVPN-server og de dertil knyttede netværks- og firewall-indstillinger er afgørende for sikkerheden og funktionaliteten af dit VPN. I denne vejledning viser jeg dig trin for trin, hvordan du foretager de nødvendige indstillinger for at sætte dit OpenVPN-service op succesfuldt.

Vigtigste indsigter

- Aktivering af IP-viderekobling til trafik gennem VPN.

- Konfiguration af firewall-regler for at tillade VPN-trafik.

- Maskering af IP-pakker for at beskytte identiteten af interne klienter.

Trin 1: Aktiver IP-viderekobling

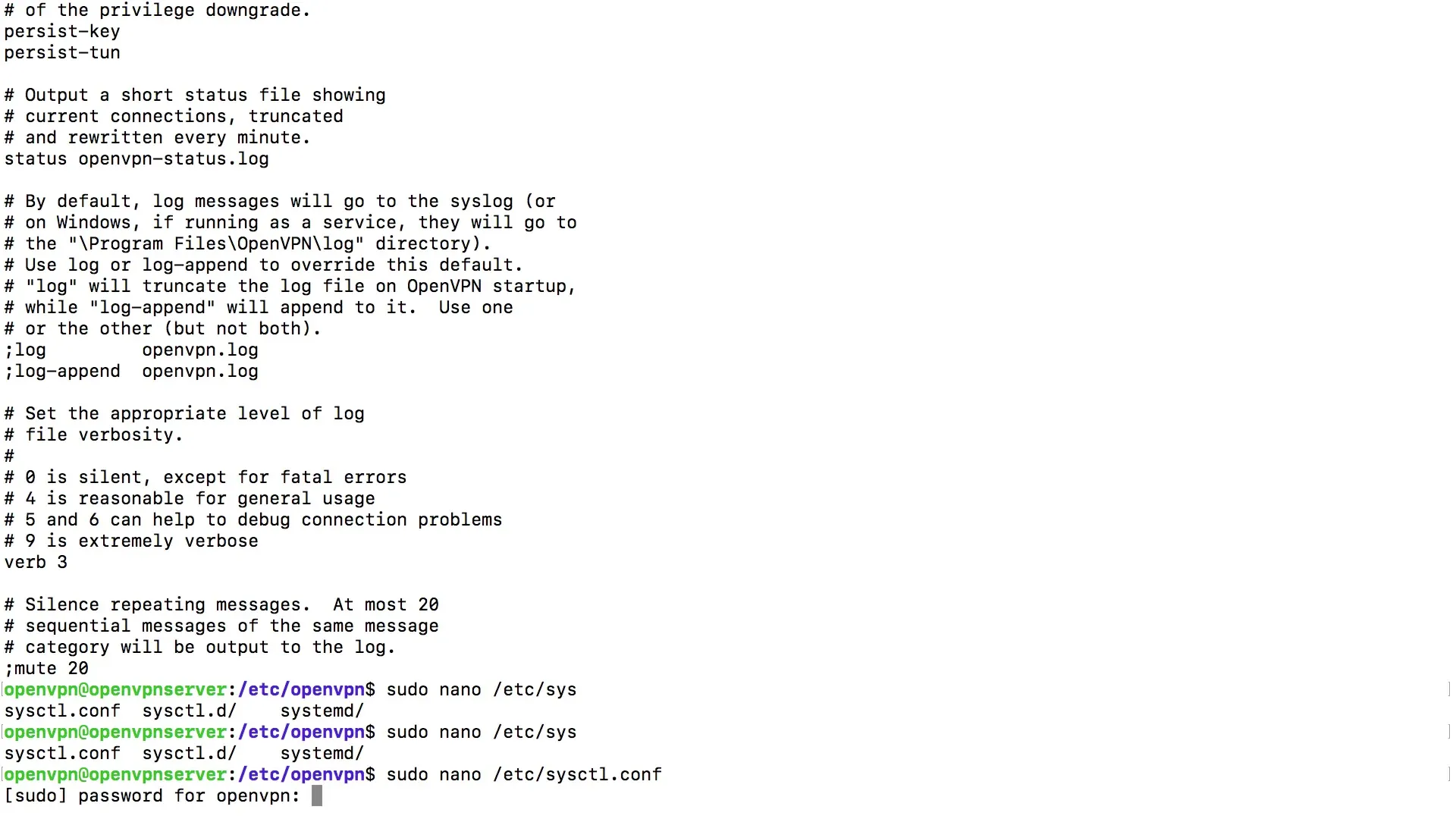

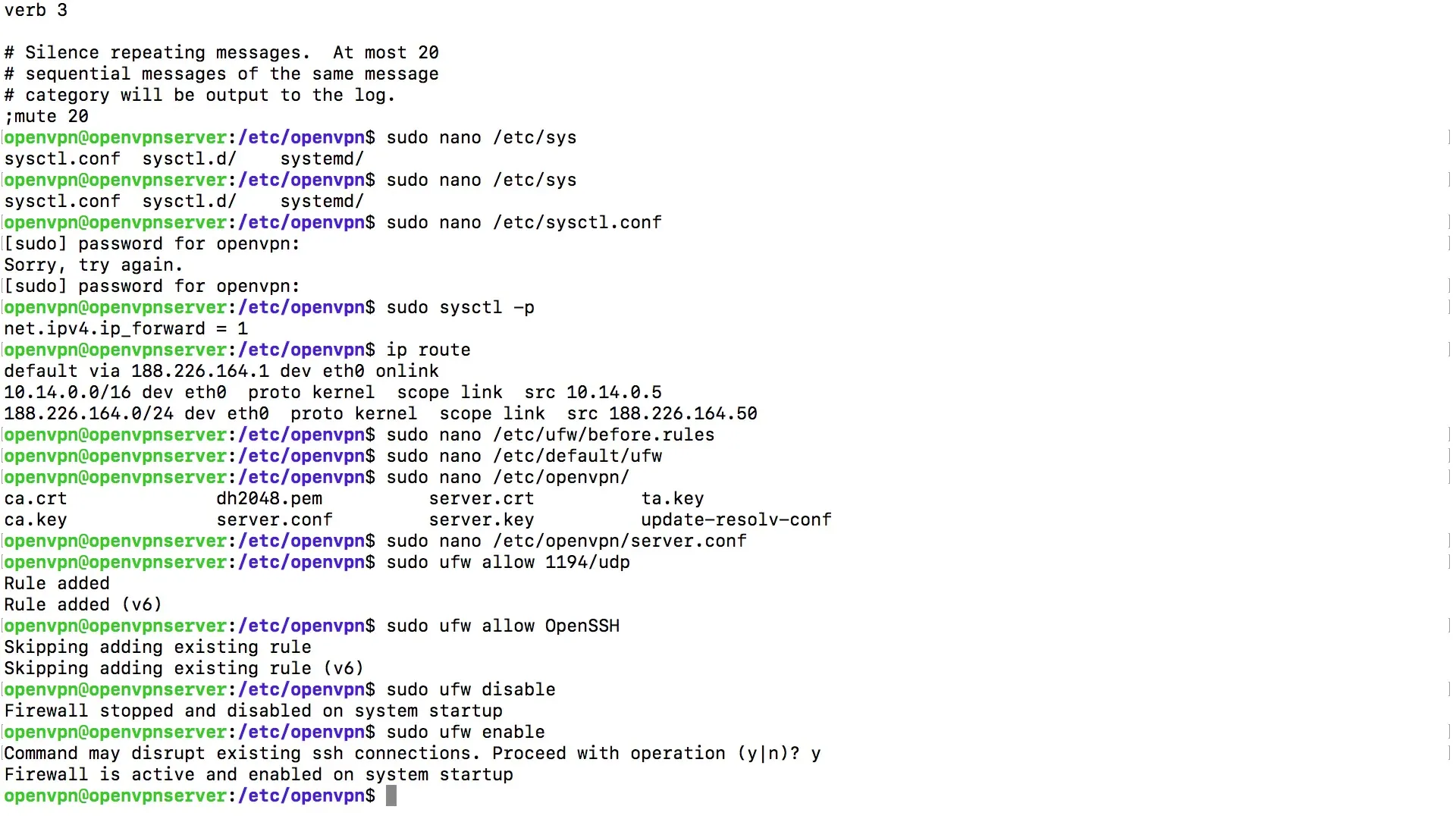

Først skal du aktivere IP-viderekobling på din server. Dette er nødvendigt, så trafikken kan viderekobles gennem VPN. Åbn derefter filen sysctl.conf.

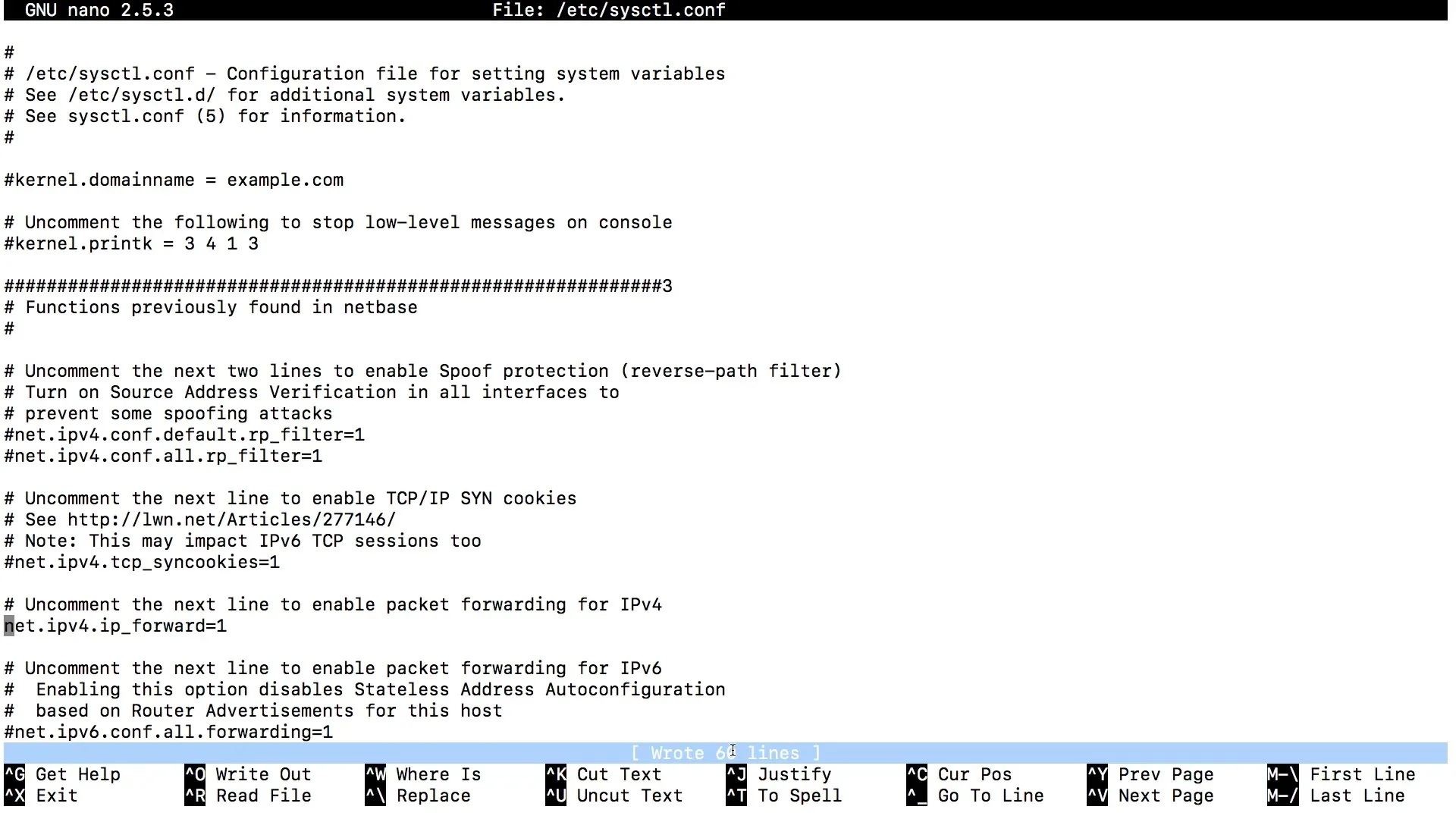

Indtast følgende kommando i terminalen for at åbne filen med Nano-editoren:

I denne fil søger du efter linjen, der aktiverer IP-viderekoblingen. Den ser sådan ud:

Fjern kommentar-tegnet foran 1, så linjen ser sådan ud. Gem filen med Ctrl + O og afslut editoren med Ctrl + X.

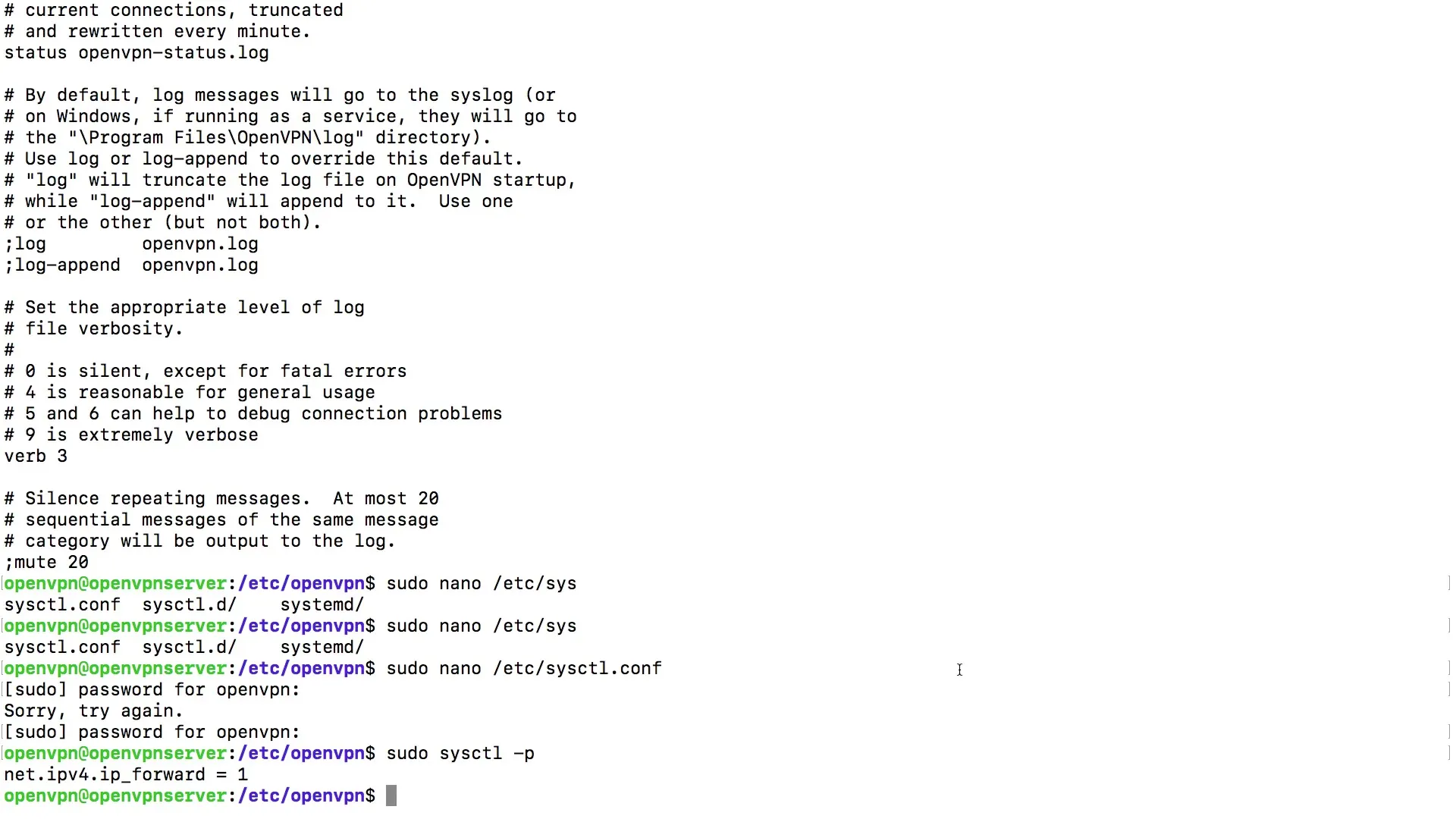

Indlæs de nye indstillinger ved at indtaste følgende kommando:

Trin 2: Firewall-konfiguration

Nu fokuserer vi på firewall-indstillingerne. Du skal sikre dig, at firewallen tillader trafik for klienter, der er forbundet via VPN. Dette opnås ved at oprette en ny regel i UFW (Uncomplicated Firewall).

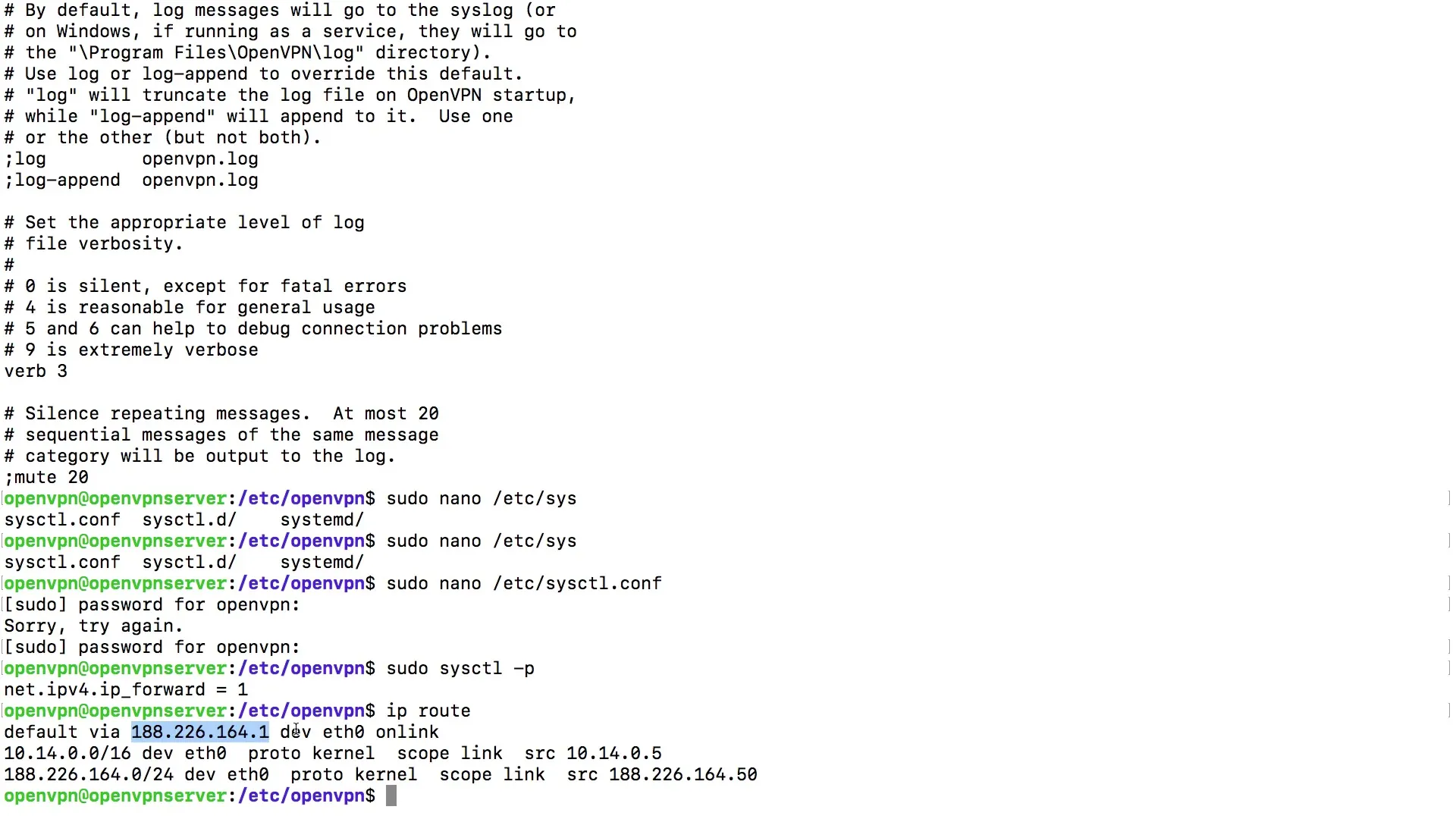

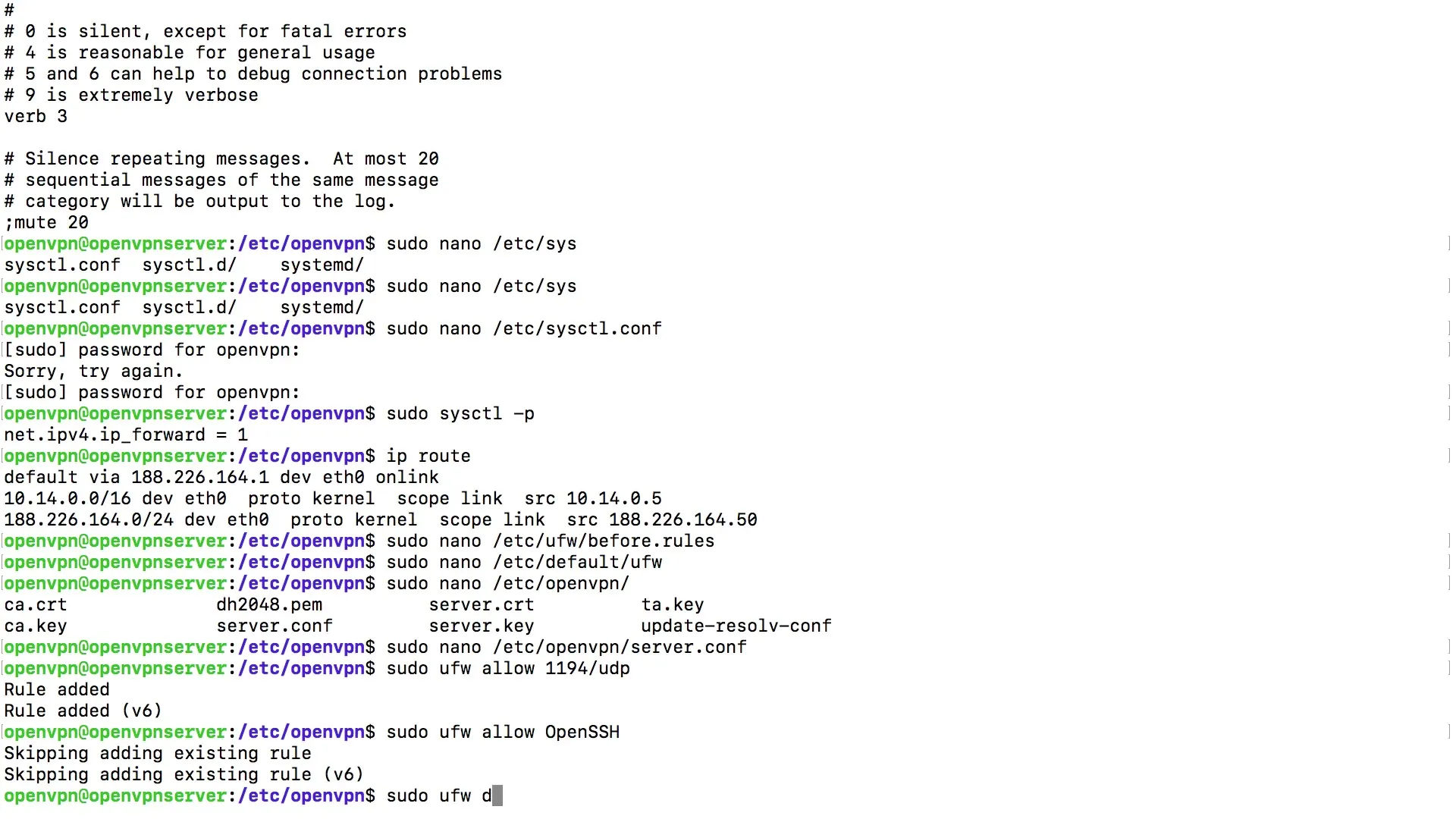

Først skal du se på routing-oplysningerne for at identificere den korrekte standardrute for din server:

Vær opmærksom på at notere standardruten, som normalt vises som default via. Husk netværksenheden, der anvendes (normalt eth0 eller lignende).

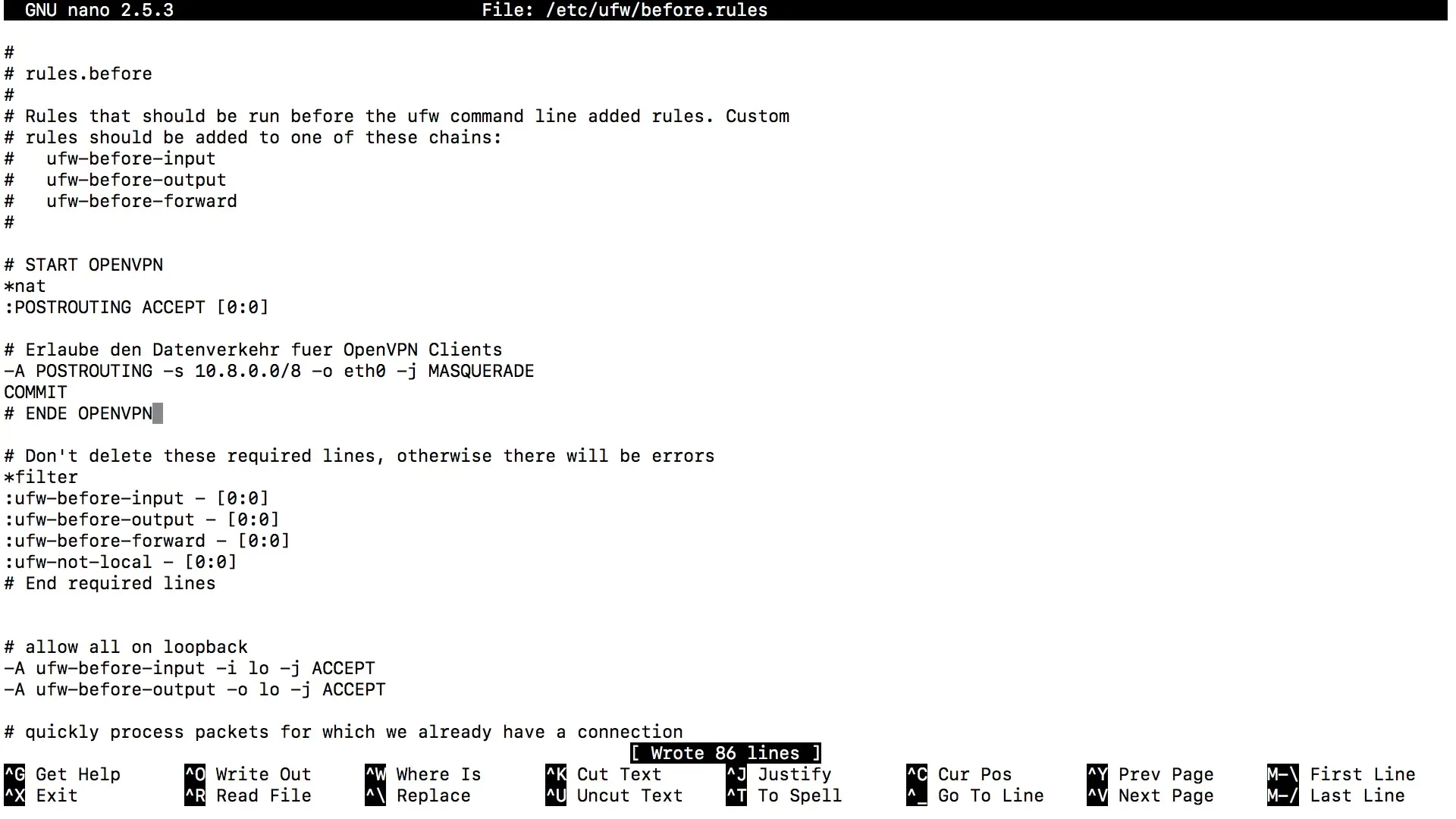

Åbn nu reglerne for UFW:

Erstat eth0 med den enhed, du noterede tidligere. Gem filen med Ctrl + O og afslut med Ctrl + X.

Trin 3: Juster firewall-indstillinger

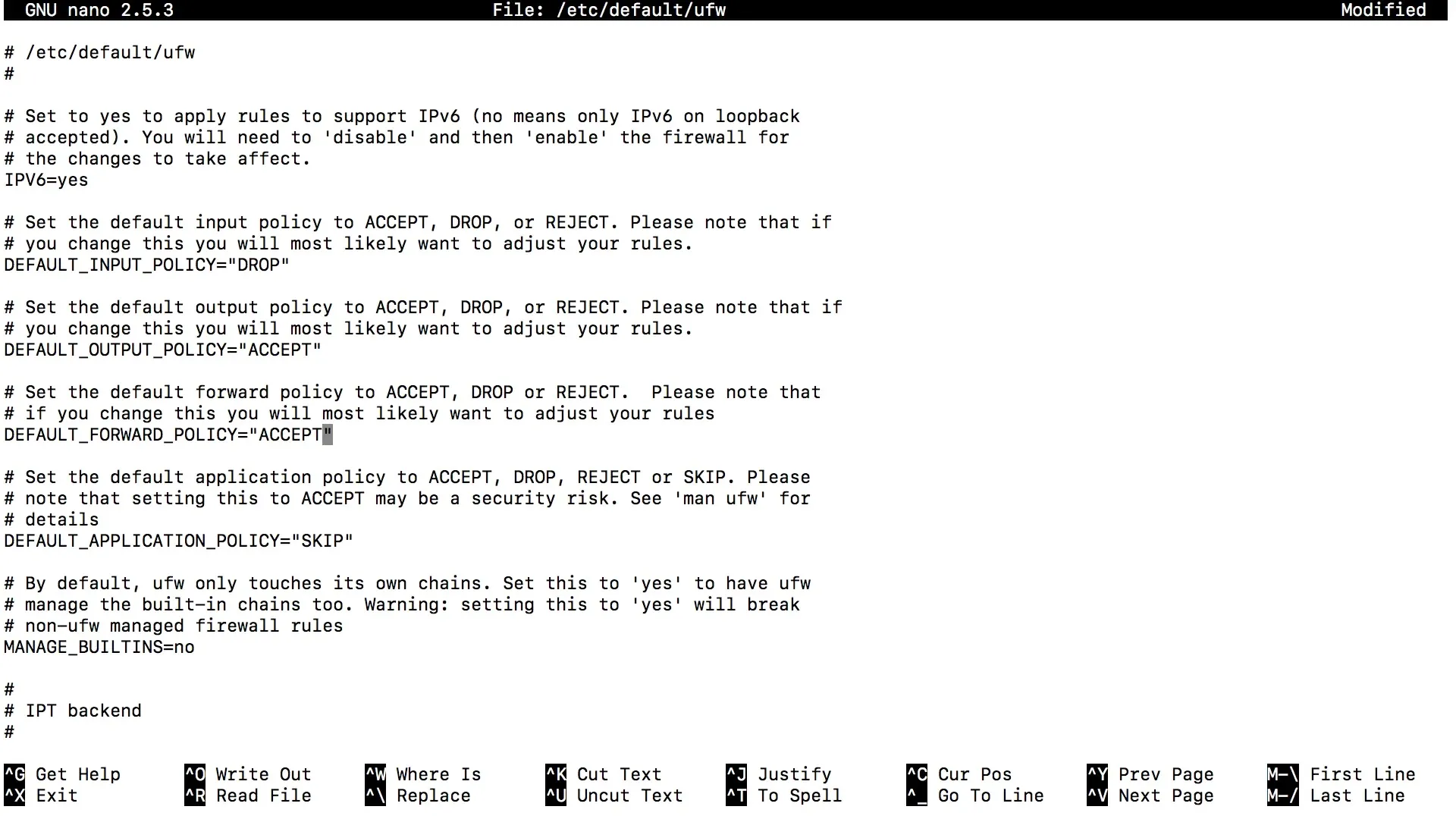

Nu skal du justere de standard firewall-politikker. Åbn UFW-konfigurationsfilen:

Søg efter linjen med standardpolitikken for viderekobling. Denne skal være sat til DROP. Ændr dette til ACCEPT.

Gem filen igen med Ctrl + O og afslut med Ctrl + X.

Trin 4: Åbn porten for OpenVPN

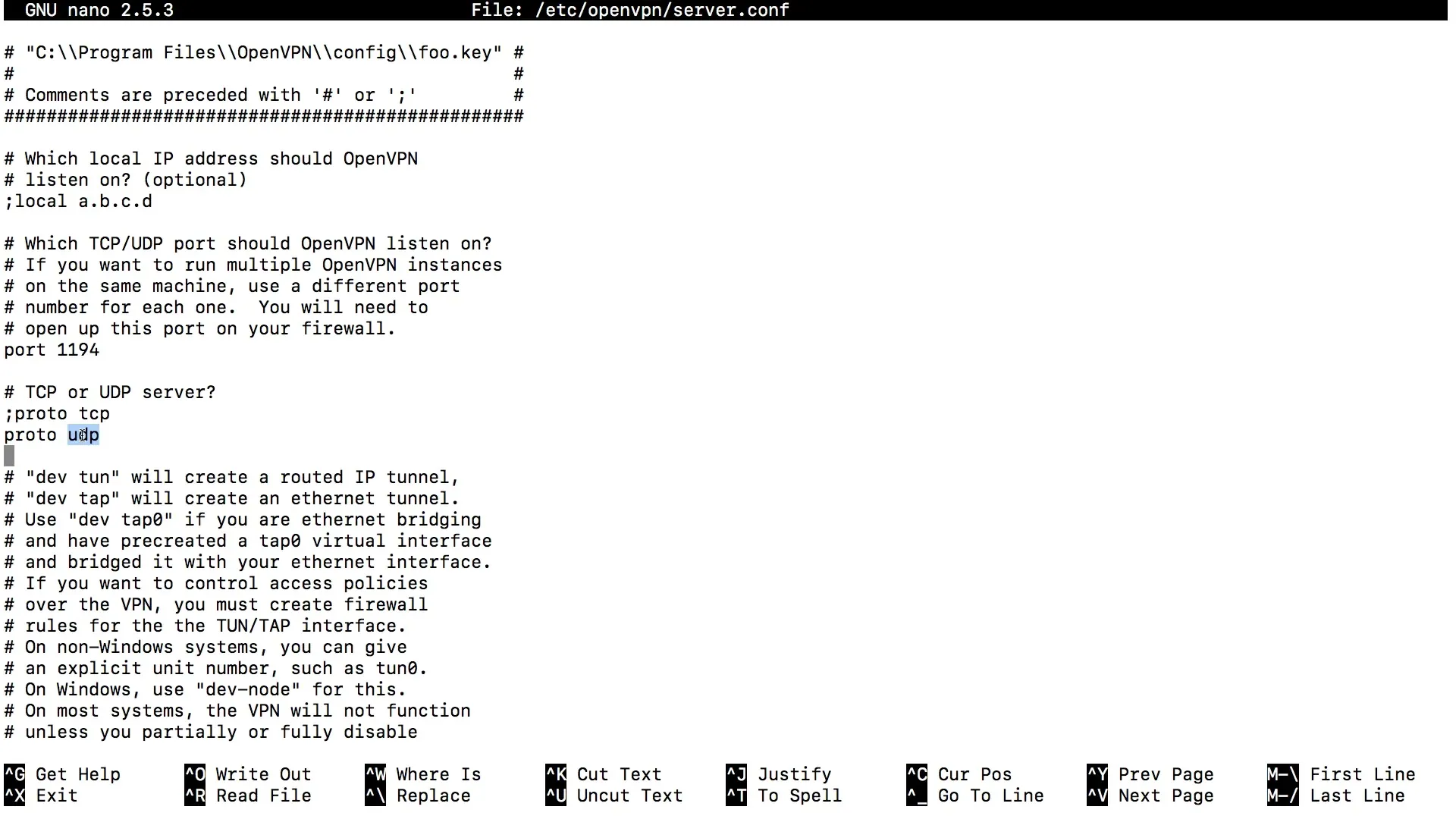

Kontroller OpenVPN-serverkonfigurationsfilen for at sikre, at port 1194 er korrekt indstillet. Åbn følgende fil:

Sørg for, at linjen proto udp eller proto tcp er aktiveret, afhængigt af din brug.

Sørg også for at tillade SSH-forbindelsen, hvis dette ikke allerede er gjort:

Deaktiver og aktiver UFW for at anvende de sidste ændringer:

Opsummering

Den korrekte opsætning af IP-viderekobling og firewall-regler er afgørende for driften af din OpenVPN-server. Ved at følge trinene i denne vejledning har du foretaget de nødvendige konfigurationer for at sikre, at trafikken gennem dit VPN er beskyttet og effektiv.

Ofte stillede spørgsmål

Hvordan aktiverer jeg IP-viderekobling?Brug kommandoen sudo nano /etc/sysctl.conf, fjern kommentar-tegnet foran linjen net.ipv4.ip_forward = 1 og gem filen.

Hvad gør jeg, hvis firewallen er for restriktiv?Sørg for, at standardpolitikken for viderekobling er sat til ACCEPT. Tjek også de specifikke regler for OpenVPN i UFW.

Hvordan kan jeg sikre mig, at VPN-trafikken fungerer korrekt?Kontroller, om OpenVPN-porten 1194 er åbnet, og at pakkerne maskeres over den rigtige netværksrute.