Die Konfiguration eines OpenVPN-Servers und die damit verbundenen Netzwerk- und Firewall-Einstellungen sind entscheidend für die Sicherheit und Funktionalität deines VPN. In dieser Anleitung zeige ich dir Schritt für Schritt, wie du die notwendigen Einstellungen vornimmst, um deinen OpenVPN-Service erfolgreich einzurichten.

Wichtigste Erkenntnisse

- Aktivierung der IP-Weiterleitung für den Datenverkehr über das VPN.

- Konfiguration der Firewall-Regeln zur Erlaubnis von VPN-Datenverkehr.

- Maskierung von IP-Paketen zur Wahrung der Identität interner Clients.

Schritt 1: IP-Weiterleitung aktivieren

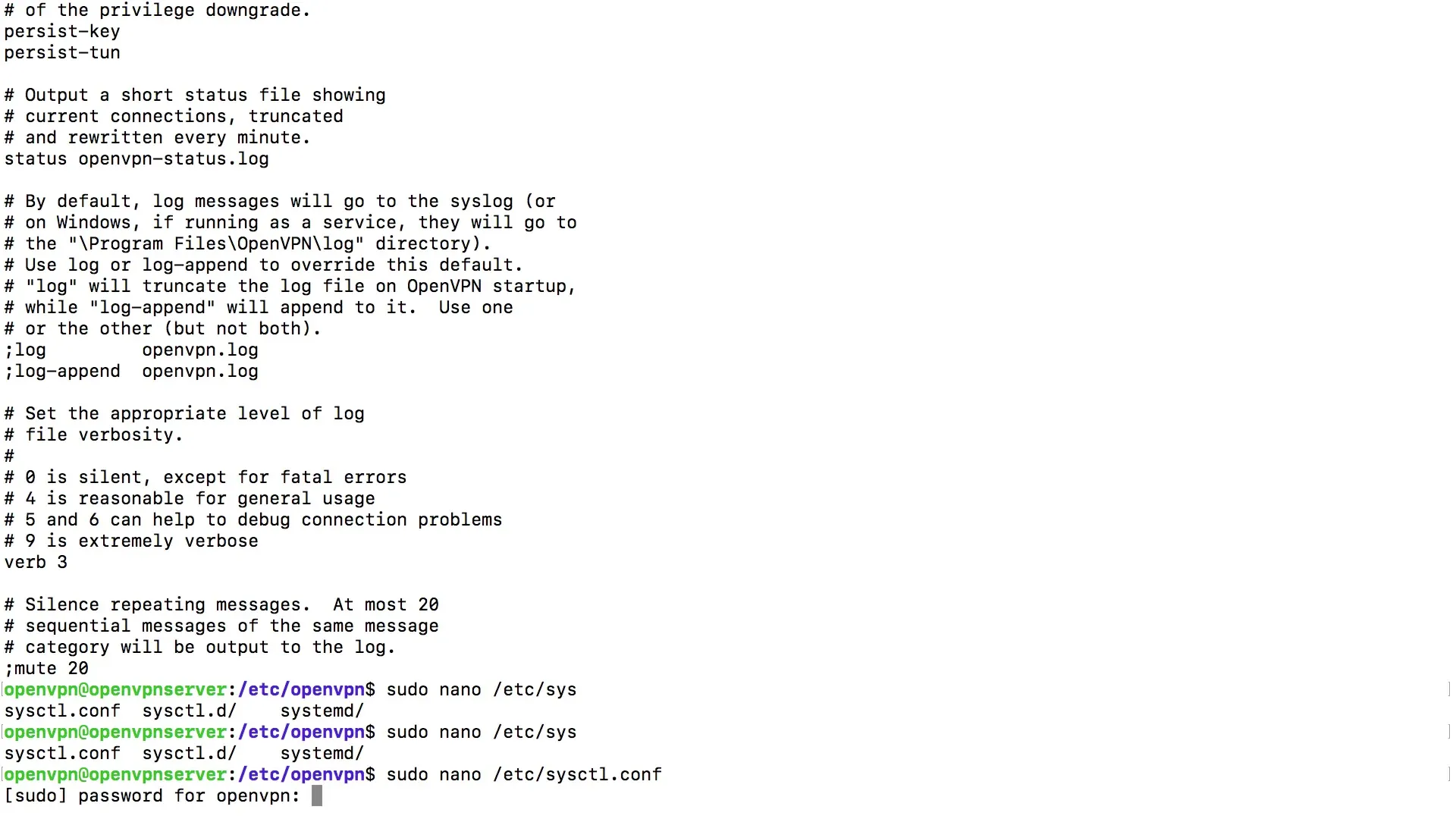

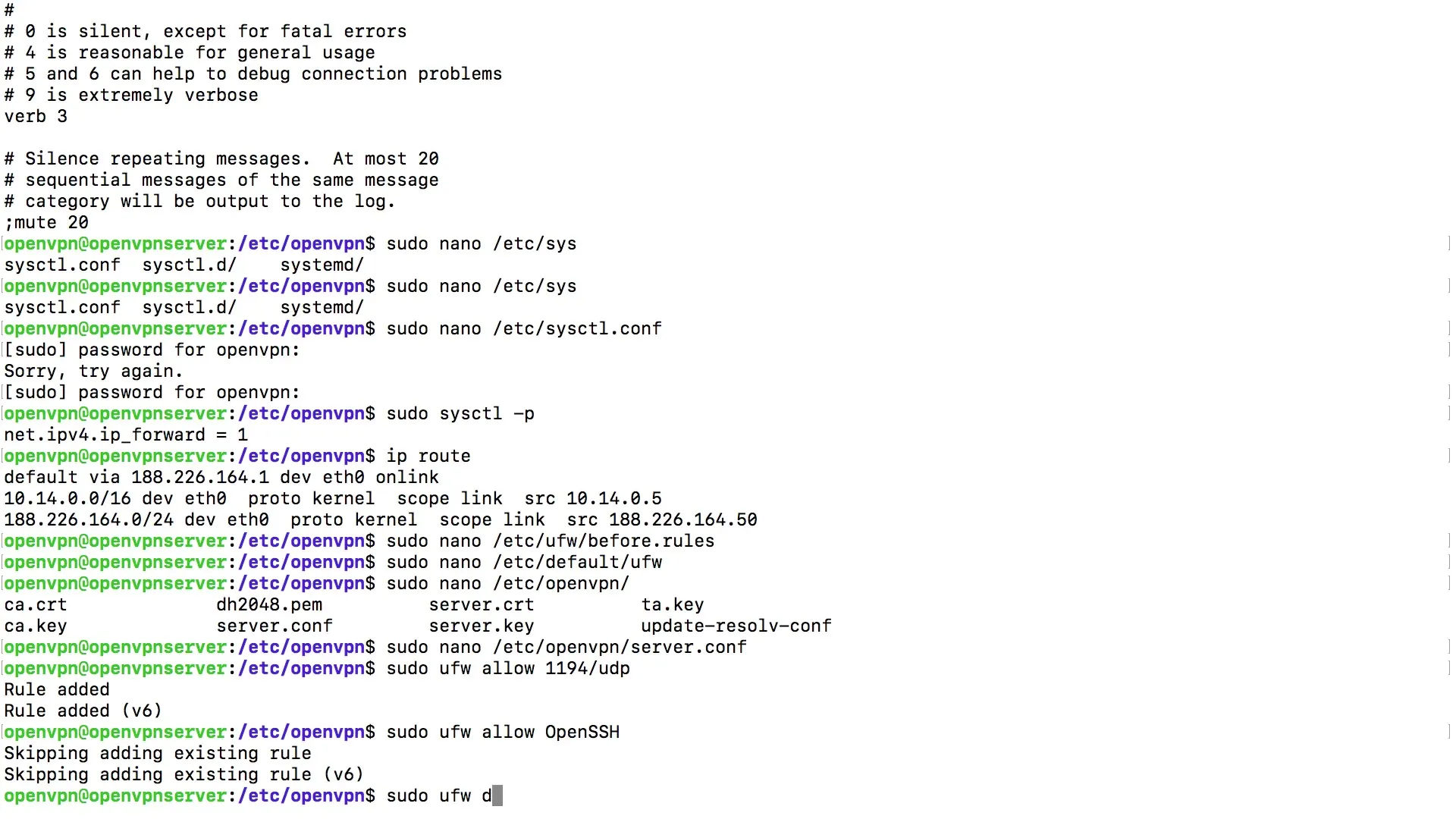

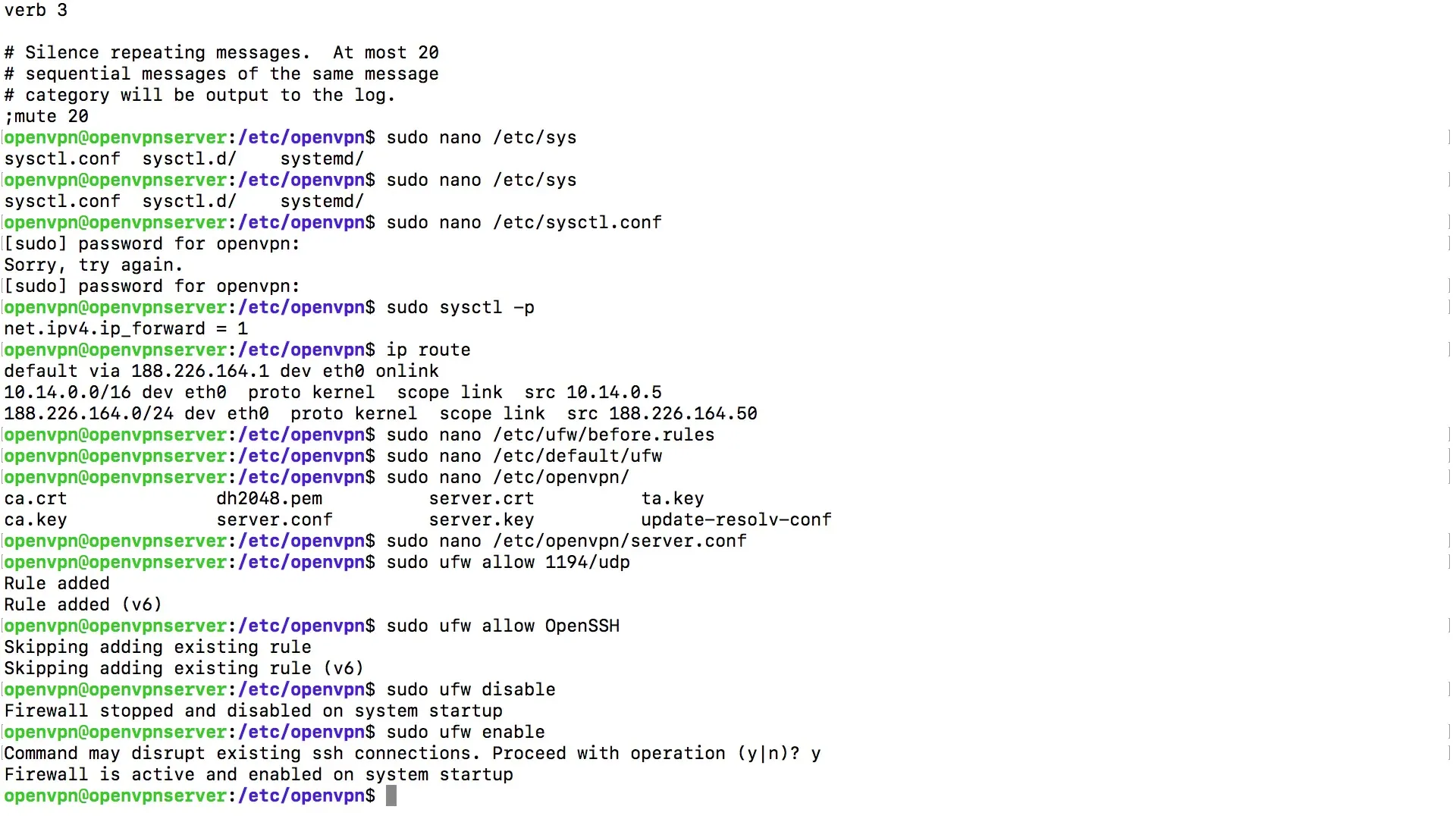

Zuerst musst du die IP-Weiterleitung auf deinem Server aktivieren. Dies ist notwendig, damit der Datenverkehr über das VPN weitergeleitet werden kann. Öffne dazu die Datei sysctl.conf.

Gib im Terminal den Befehl ein, um die Datei mit dem Nano-Editor zu öffnen:

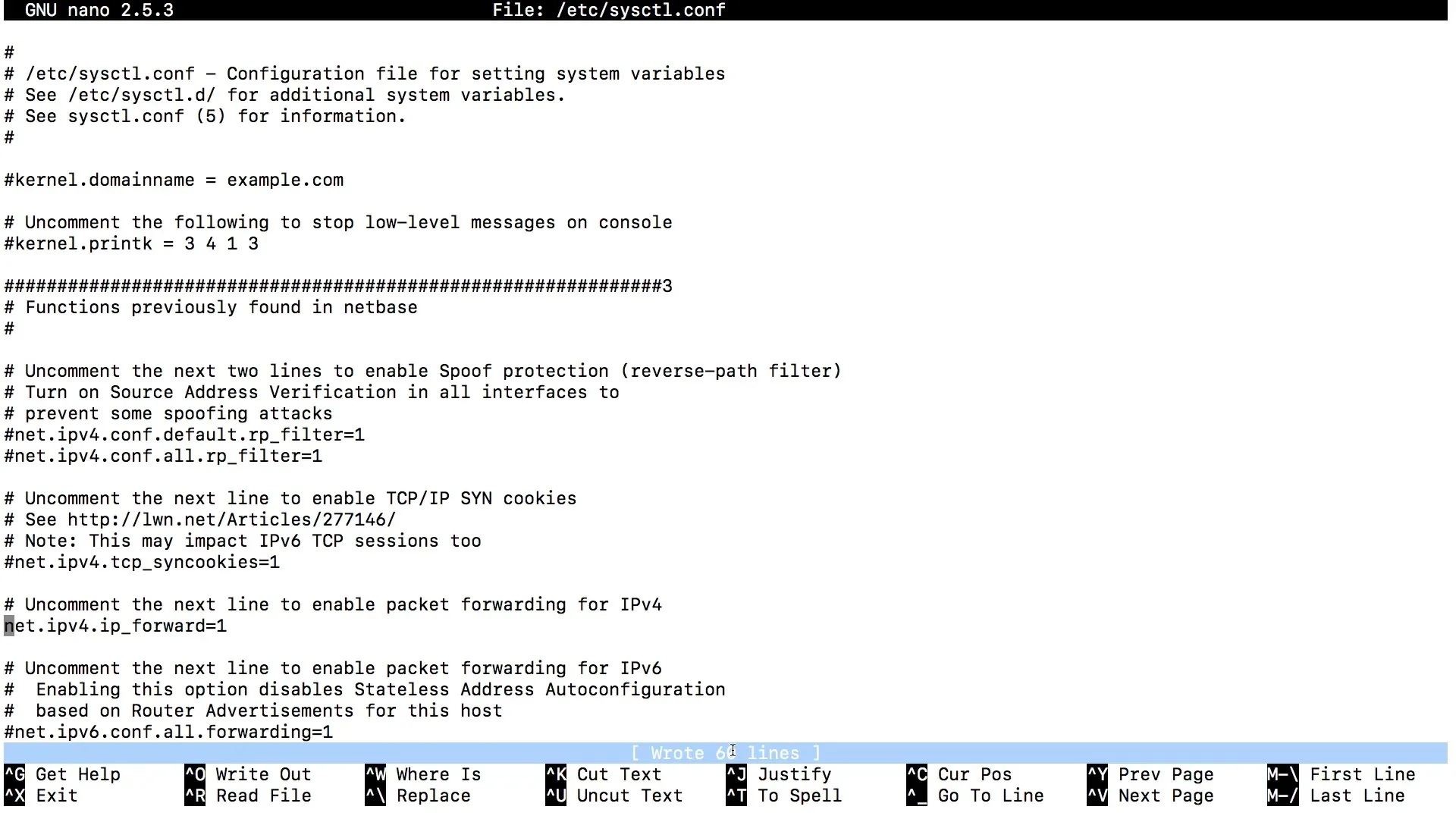

Innerhalb dieser Datei suchst du nach der Zeile, die die IP-Weiterleitung aktiviert. Sie sieht so aus:

Nehme das Kommandozeichen vor der 1 weg, sodass die Zeile so aussieht. Speichere die Datei mit Ctrl + O und verlasse den Editor mit Ctrl + X.

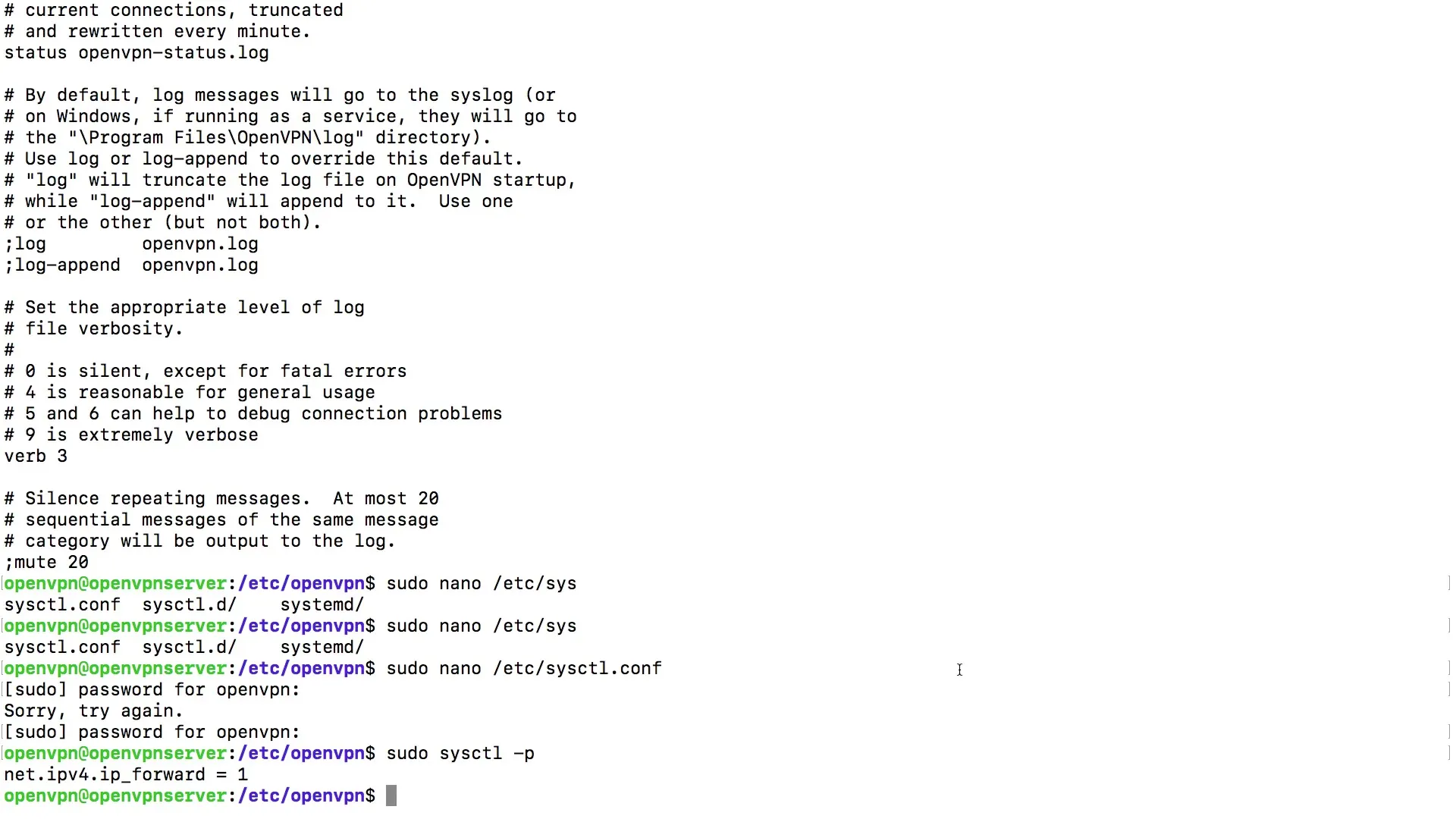

Lade die neuen Einstellungen, indem du den folgenden Befehl eingibst:

Schritt 2: Firewall-Konfiguration

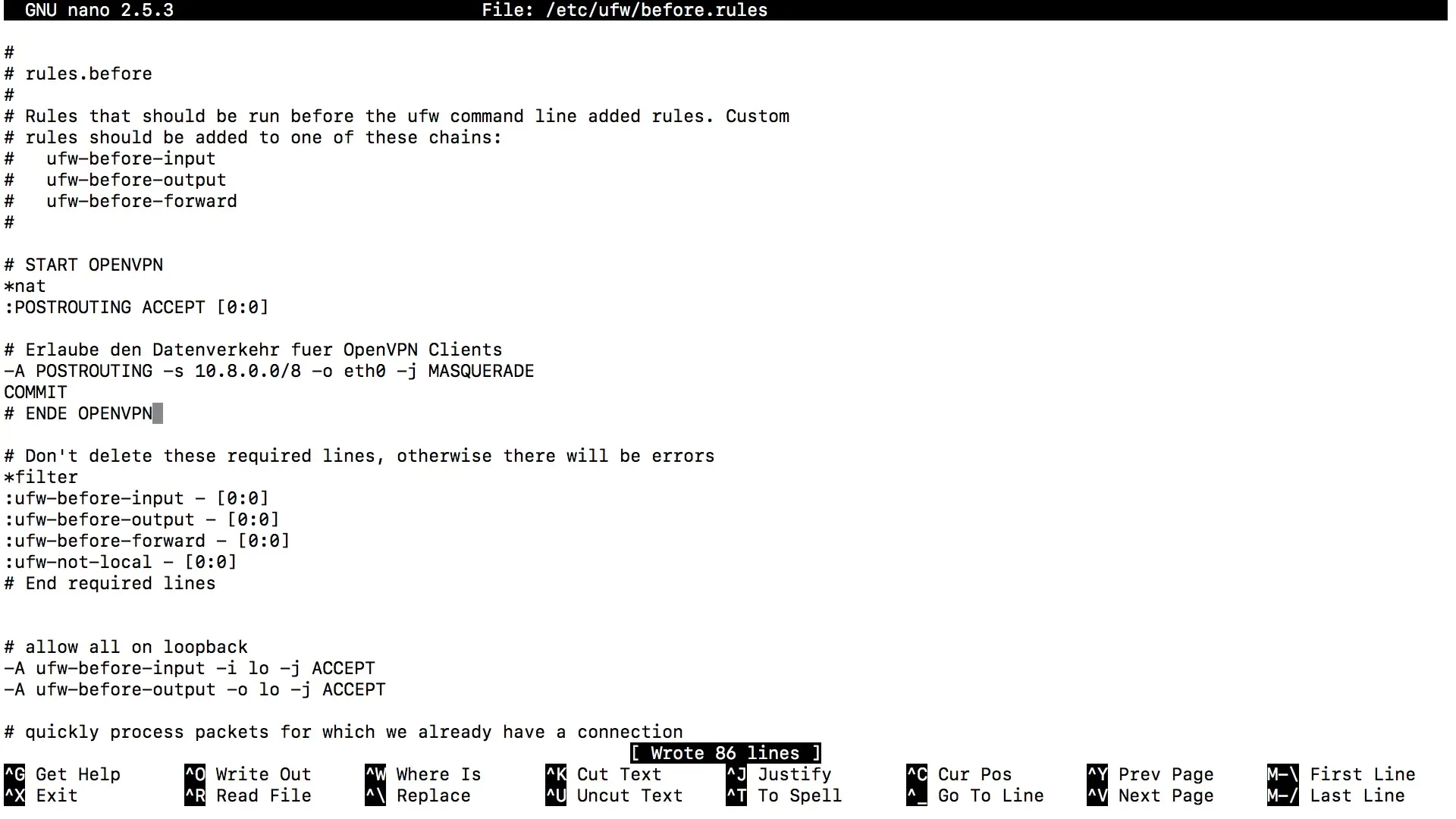

Jetzt widmen wir uns den Firewall-Einstellungen. Du musst sicherstellen, dass die Firewall den Datenverkehr für Clients, die über das VPN verbunden sind, zulässt. Dies erreichst du durch das Erstellen einer neuen Regel in der UFW (Uncomplicated Firewall).

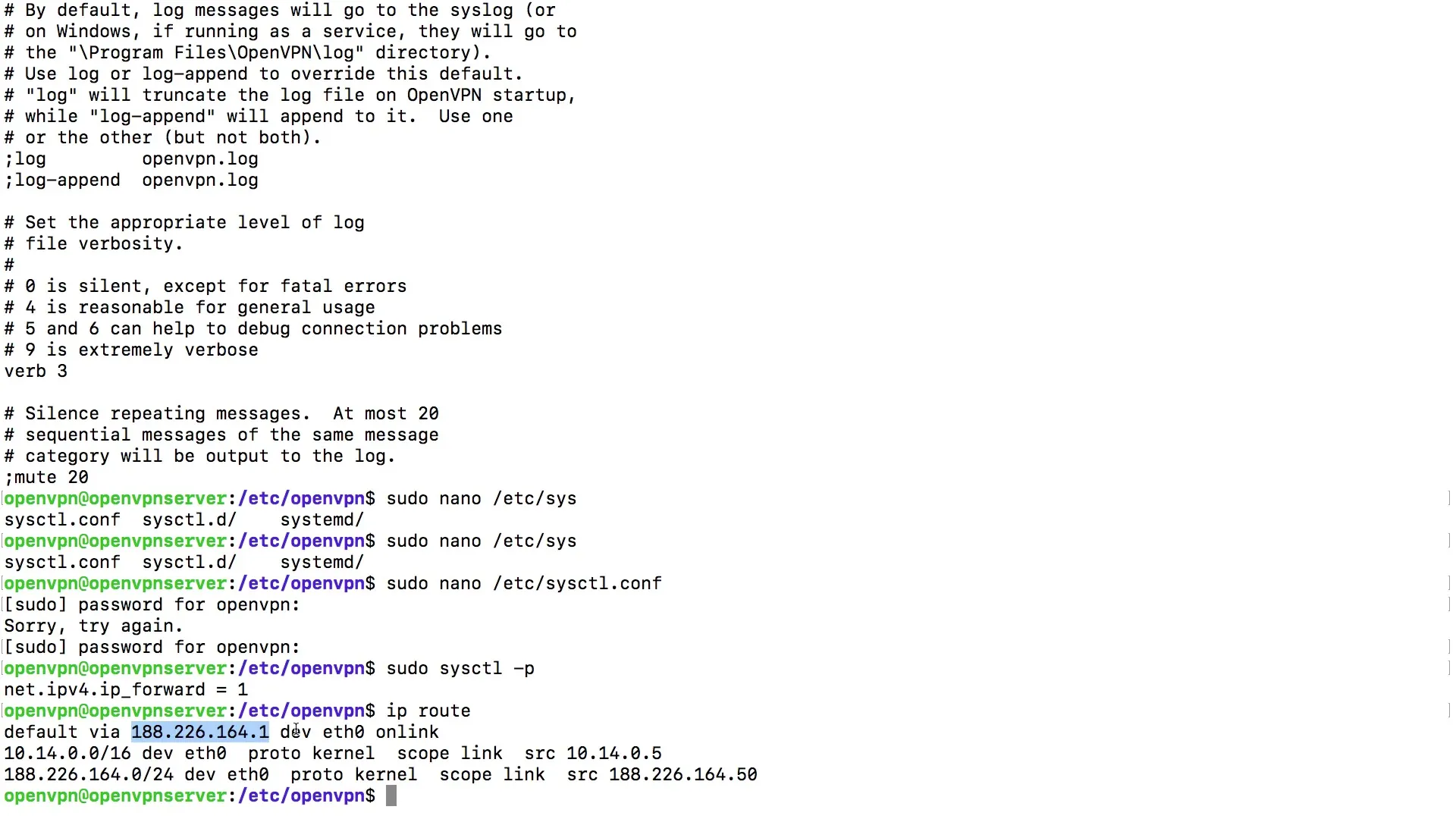

Zuerst schaust du dir die Routing-Informationen an, um die richtige Standardroute für deinen Server zu identifizieren:

Achte darauf, die Default-Route zu notieren, die in der Regel als default via angezeigt wird. Merke dir das Netzwerk-Device, das verwendet wird (normalerweise eth0 oder ähnliches).

Öffne nun die Regeln für die UFW:

Ersetze eth0 durch das Gerät, das du vorher notiert hast. Speichere die Datei mit Ctrl + O und verlasse mit Ctrl + X.

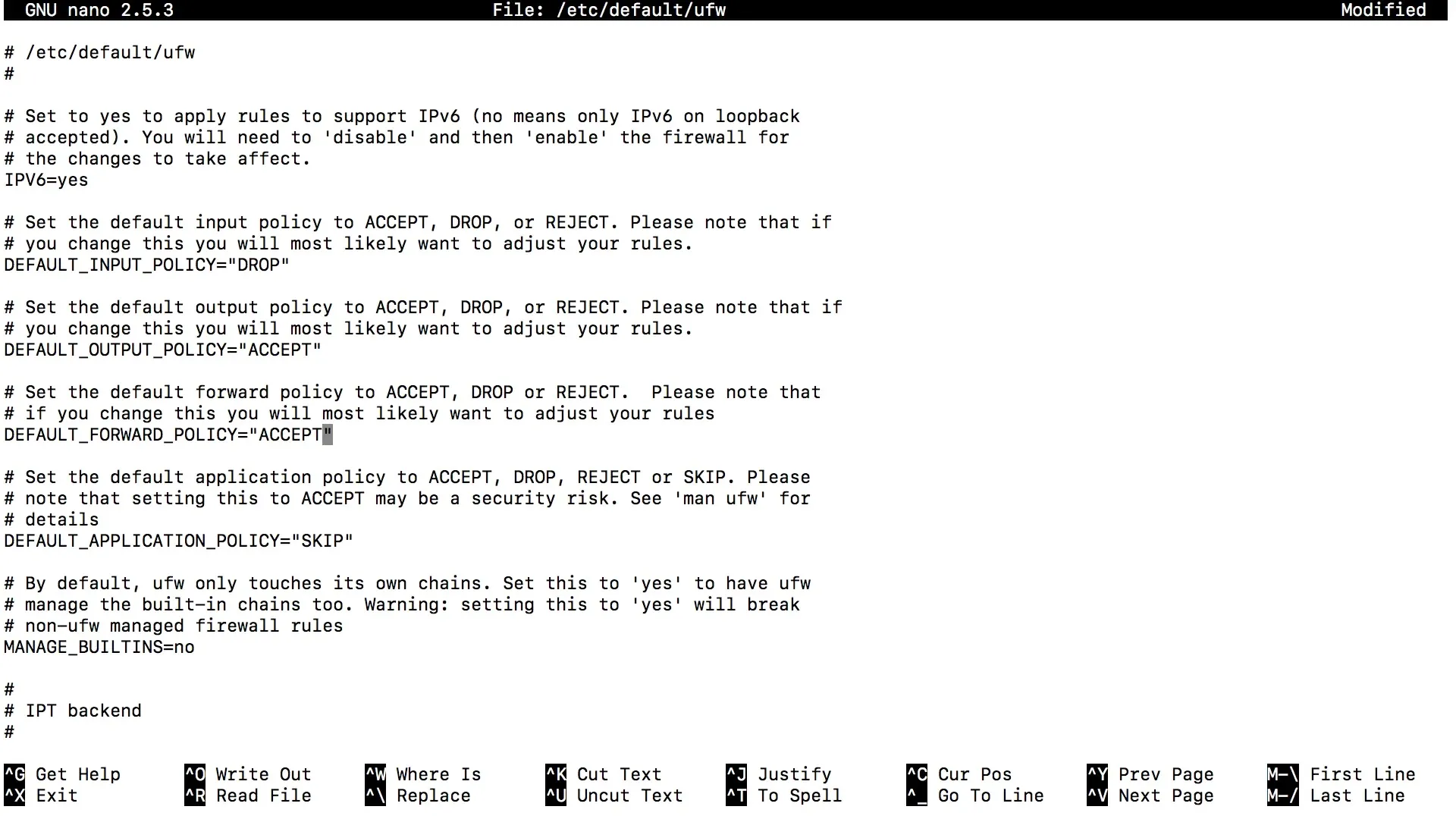

Schritt 3: Firewall-Einstellungen anpassen

Nun musst du die standardmäßigen Firewall-Richtlinien anpassen. Öffne die UFW-Konfigurationsdatei:

Suche die Zeile mit der Standardrichtlinie für die Weiterleitung. Diese sollte auf DROP gesetzt sein. Ändere dies zu ACCEPT.

Speichere die Datei erneut mit Ctrl + O und verlasse mit Ctrl + X.

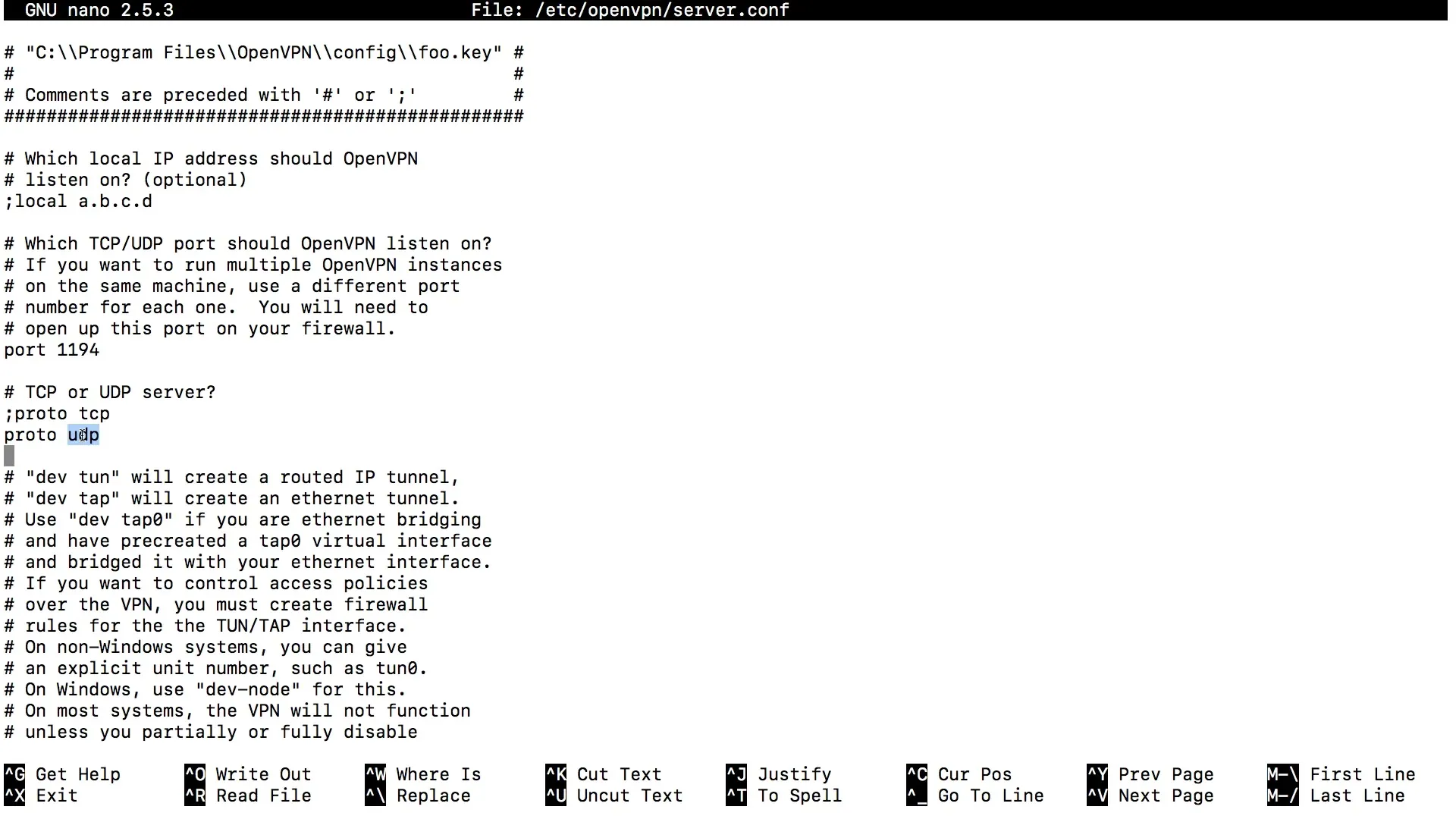

Schritt 4: Port für OpenVPN freigeben

Überprüfe die OpenVPN-Server-Konfigurationsdatei, um sicherzustellen, dass der Port 1194 korrekt gesetzt ist. Öffne die folgende Datei:

Stelle sicher, dass die Zeile proto udp oder proto tcp aktiviert ist, abhängig von deiner Nutzung.

Stelle sicher, die SSH-Verbindung auch zuzulassen, falls dies noch nicht geschehen ist:

Deaktiviere und aktiviere die UFW, um die letzten Änderungen zu übernehmen:

Zusammenfassung

Die korrekte Einrichtung von IP-Weiterleitung und Firewall-Regeln ist entscheidend für das Funktionieren deines OpenVPN-Servers. Indem du die Schritte in dieser Anleitung befolgst, hast du die notwendigen Konfigurationen vorgenommen, um sicherzustellen, dass der Datenverkehr über dein VPN geschützt und effizient ist.

Häufig gestellte Fragen

Wie aktiviere ich die IP-Weiterleitung?Nutze den Befehl sudo nano /etc/sysctl.conf, entferne das Kommentarzeichen vor der Zeile net.ipv4.ip_forward = 1 und speicher die Datei.

Was mache ich, wenn die Firewall zu restriktiv ist?Stelle sicher, dass die Standardrichtlinie für die Weiterleitung auf ACCEPT gesetzt ist. Prüfe auch die spezifischen Regeln für OpenVPN in der UFW.

Wie kann ich sicherstellen, dass der VPN-Datenverkehr korrekt funktioniert?Überprüfe, ob der OpenVPN-Port 1194 freigegeben ist und dass die Pakete über die richtige Netzwerkroute maskiert werden.