La configuration d'un OpenVPN-serveur et les réglages réseau et pare-feu associés sont cruciaux pour la sécurité et la fonctionnalité de votre VPN. Dans ce guide, je vais vous montrer étape par étape comment effectuer les réglages nécessaires pour configurer votre service OpenVPN avec succès.

Principales conclusions

- Activation du transfert IP pour le trafic via le VPN.

- Configuration des règles de pare-feu pour autoriser le trafic VPN.

- Masquage des paquets IP pour préserver l'identité des clients internes.

Étape 1: Activer le transfert IP

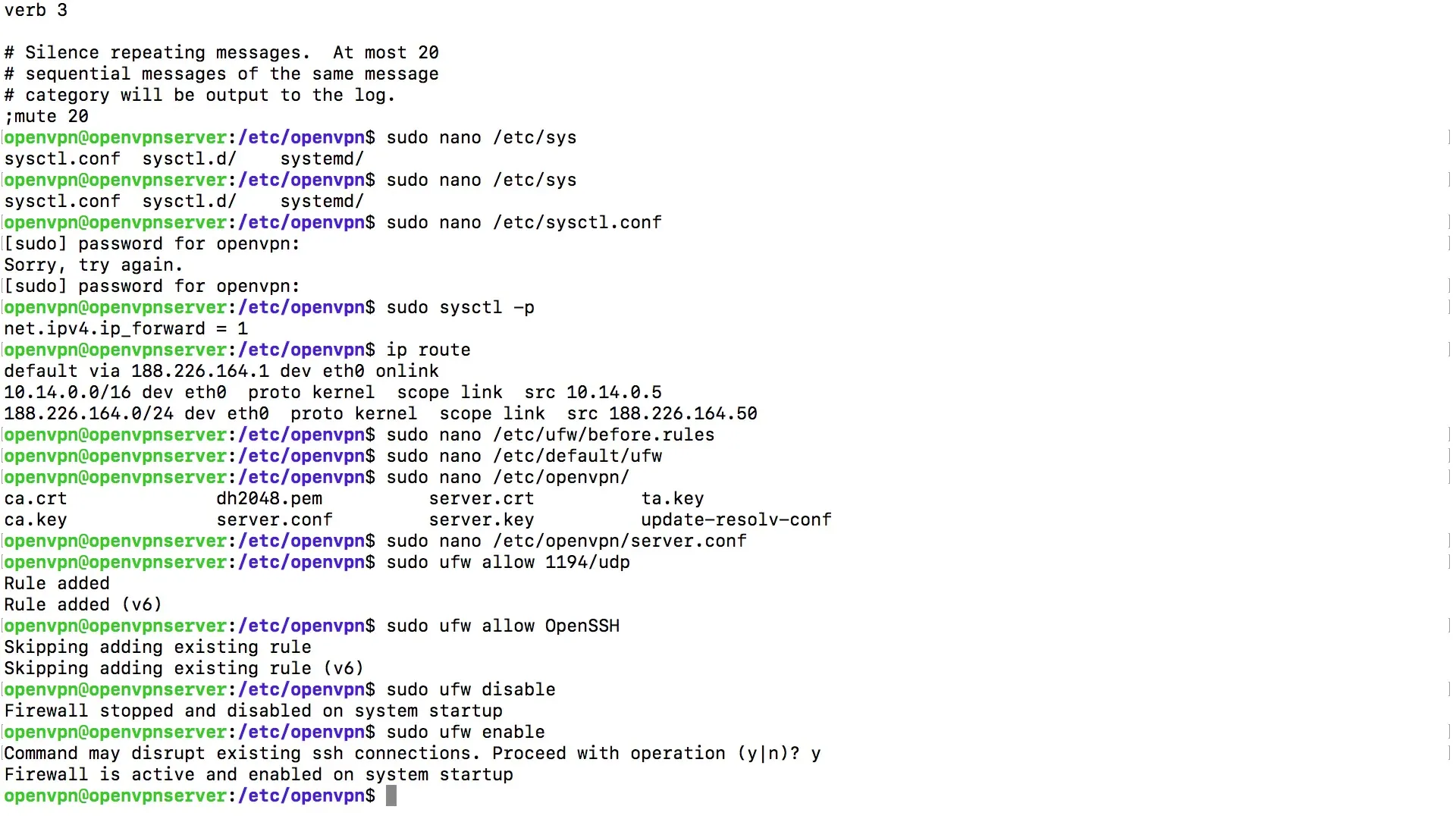

Tout d'abord, vous devez activer le transfert IP sur votre serveur. Cela est nécessaire pour que le trafic puisse être transféré via le VPN. Ouvrez le fichier sysctl.conf.

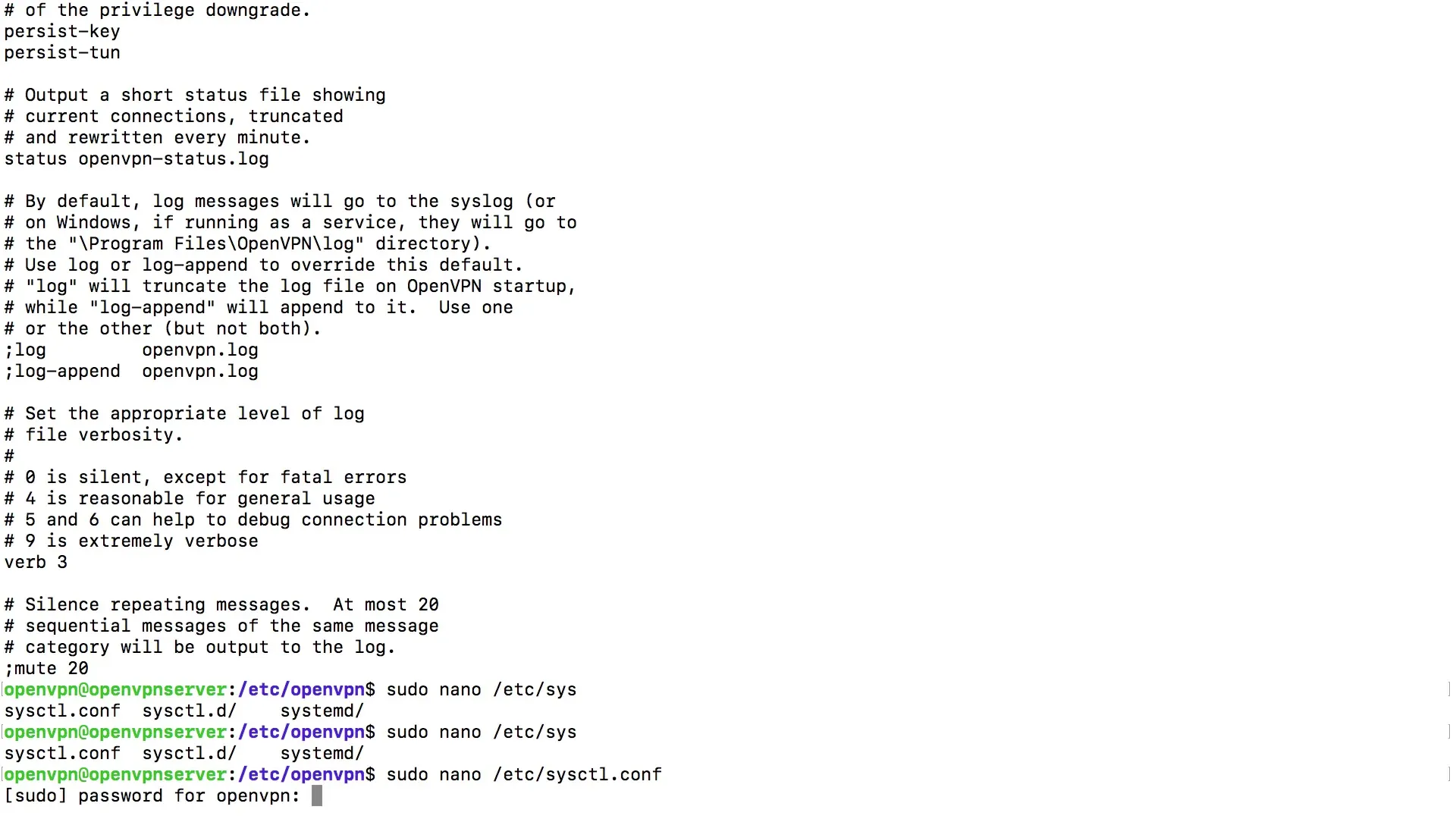

Entrez la commande dans le terminal pour ouvrir le fichier avec l'éditeur Nano:

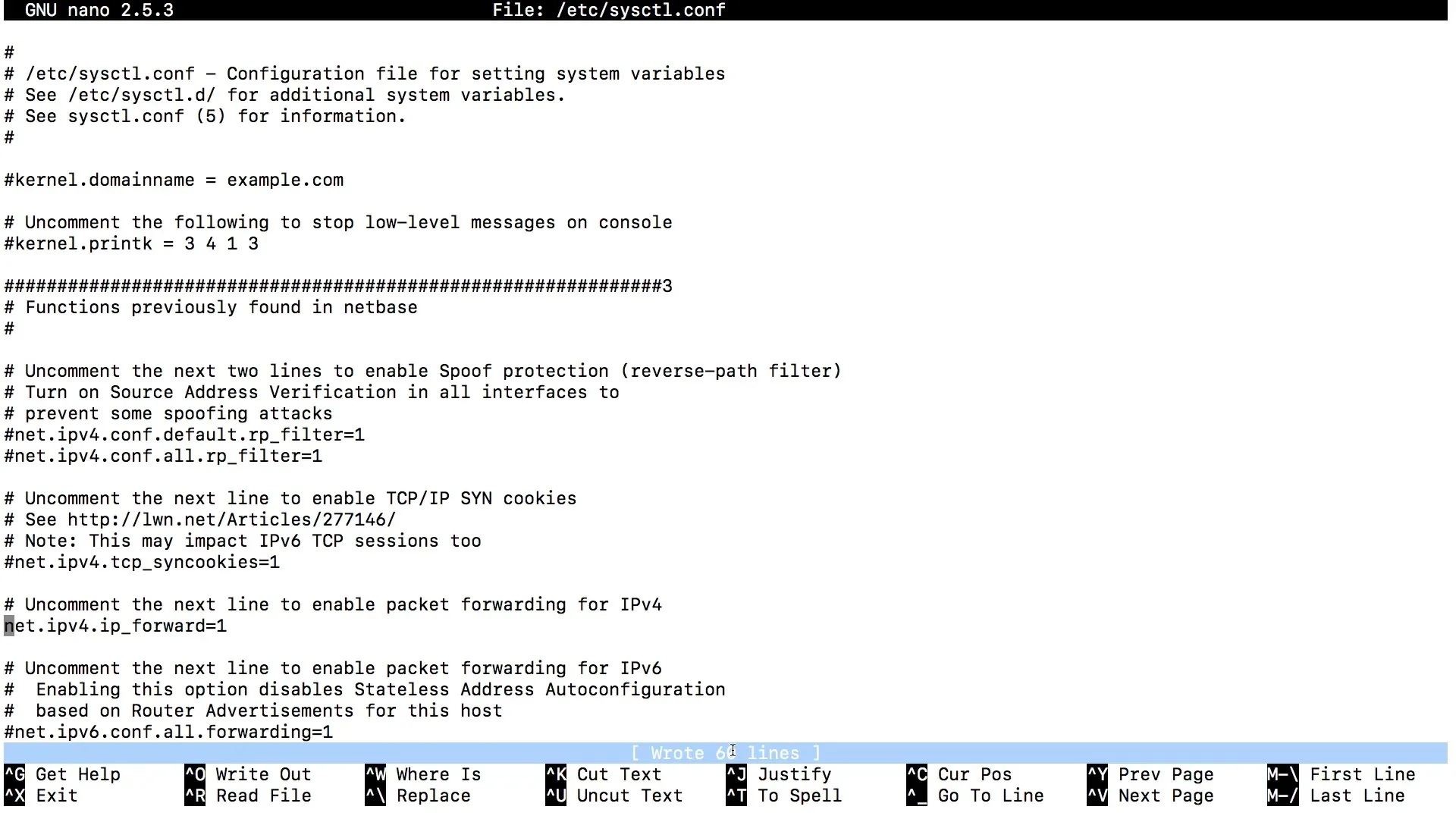

Dans ce fichier, recherchez la ligne qui active le transfert IP. Elle ressemble à cela:

Retirez le symbole de commentaire devant le 1 afin que la ligne ressemble à ceci. Enregistrez le fichier avec Ctrl + O et quittez l'éditeur avec Ctrl + X.

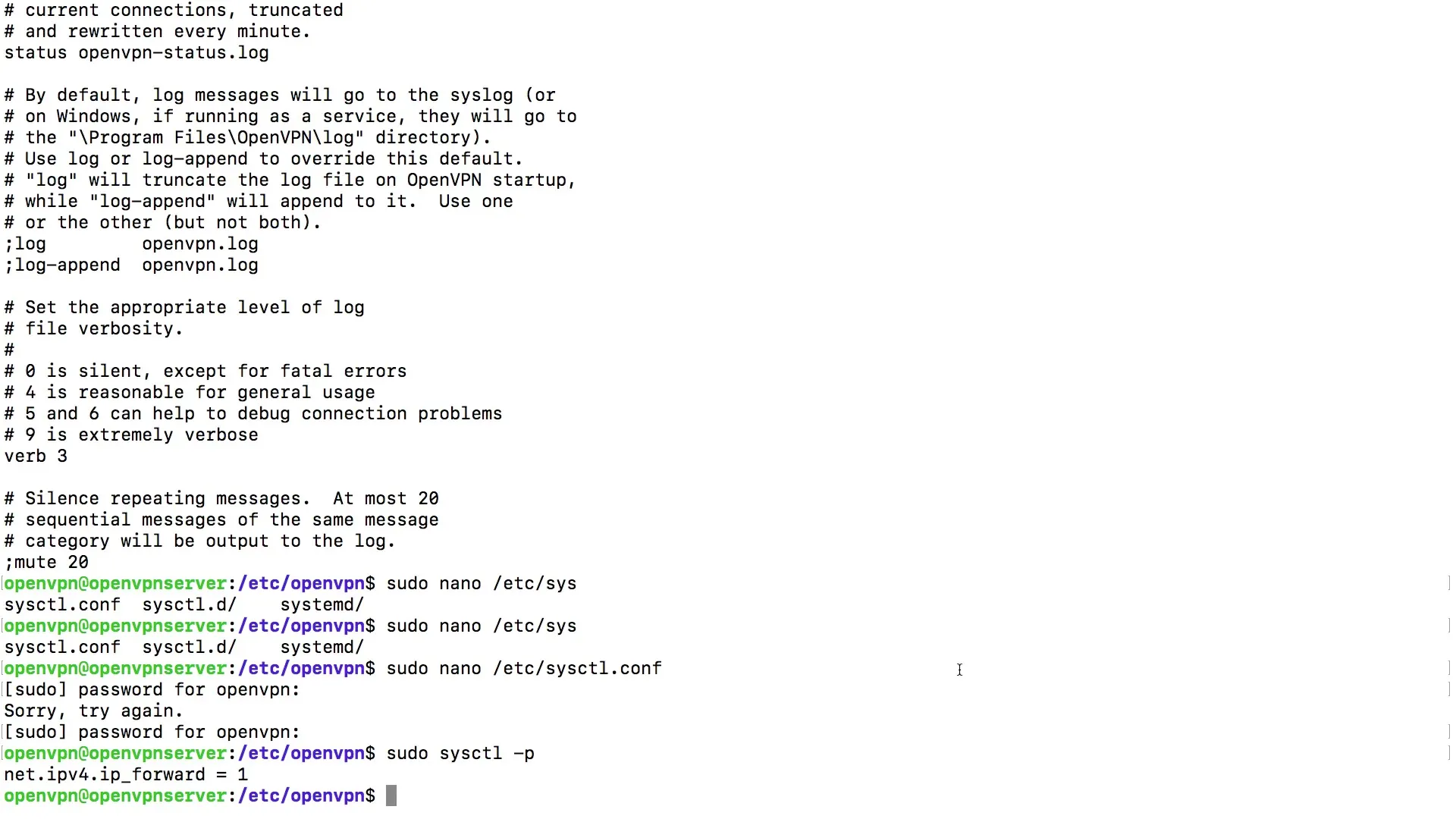

Chargez les nouveaux réglages en entrant la commande suivante:

Étape 2: Configuration du pare-feu

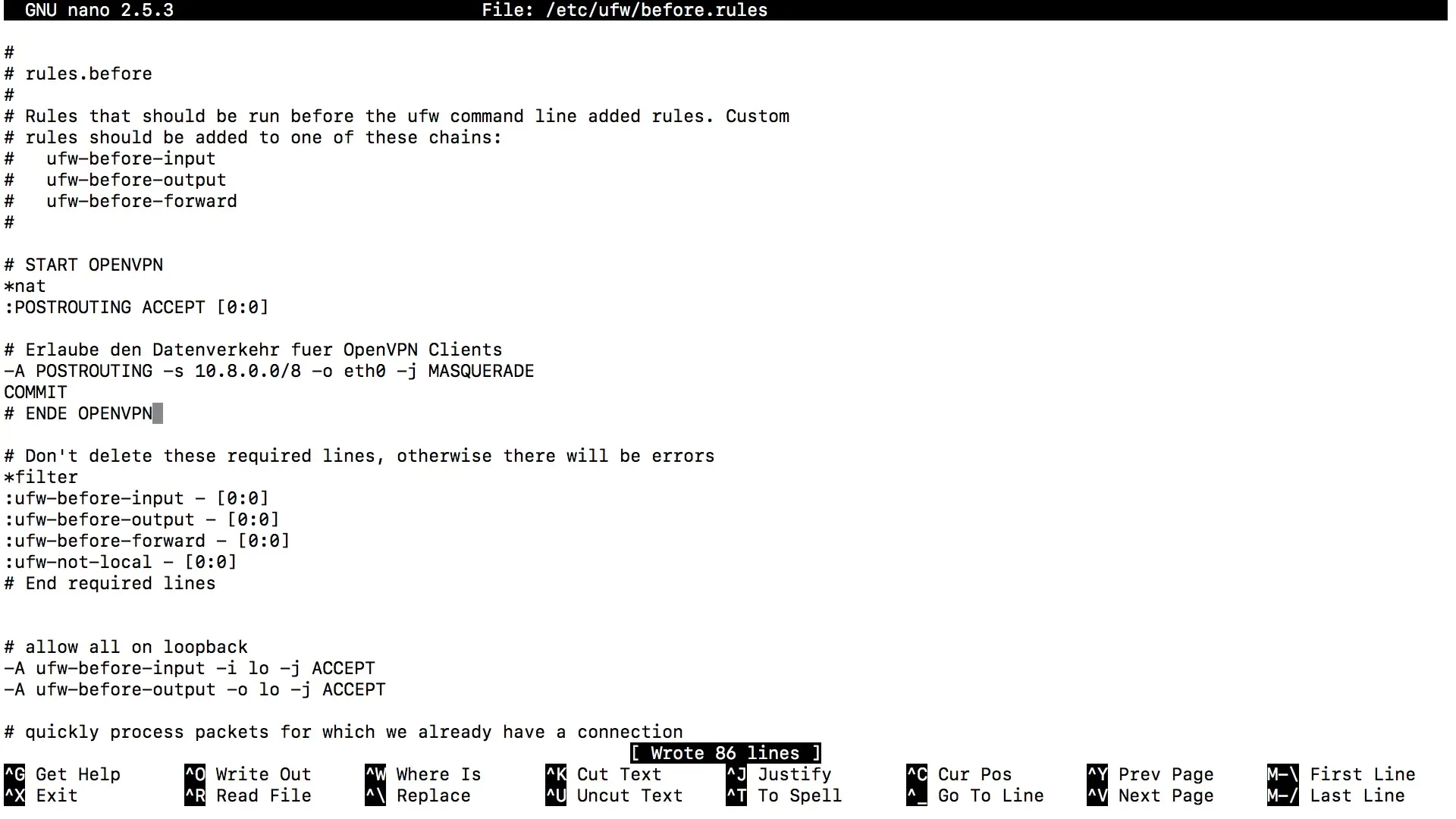

Nous allons maintenant nous occuper des réglages du pare-feu. Vous devez vous assurer que le pare-feu autorise le trafic pour les clients connectés via le VPN. Cela se fait en créant une nouvelle règle dans l'UFW (Uncomplicated Firewall).

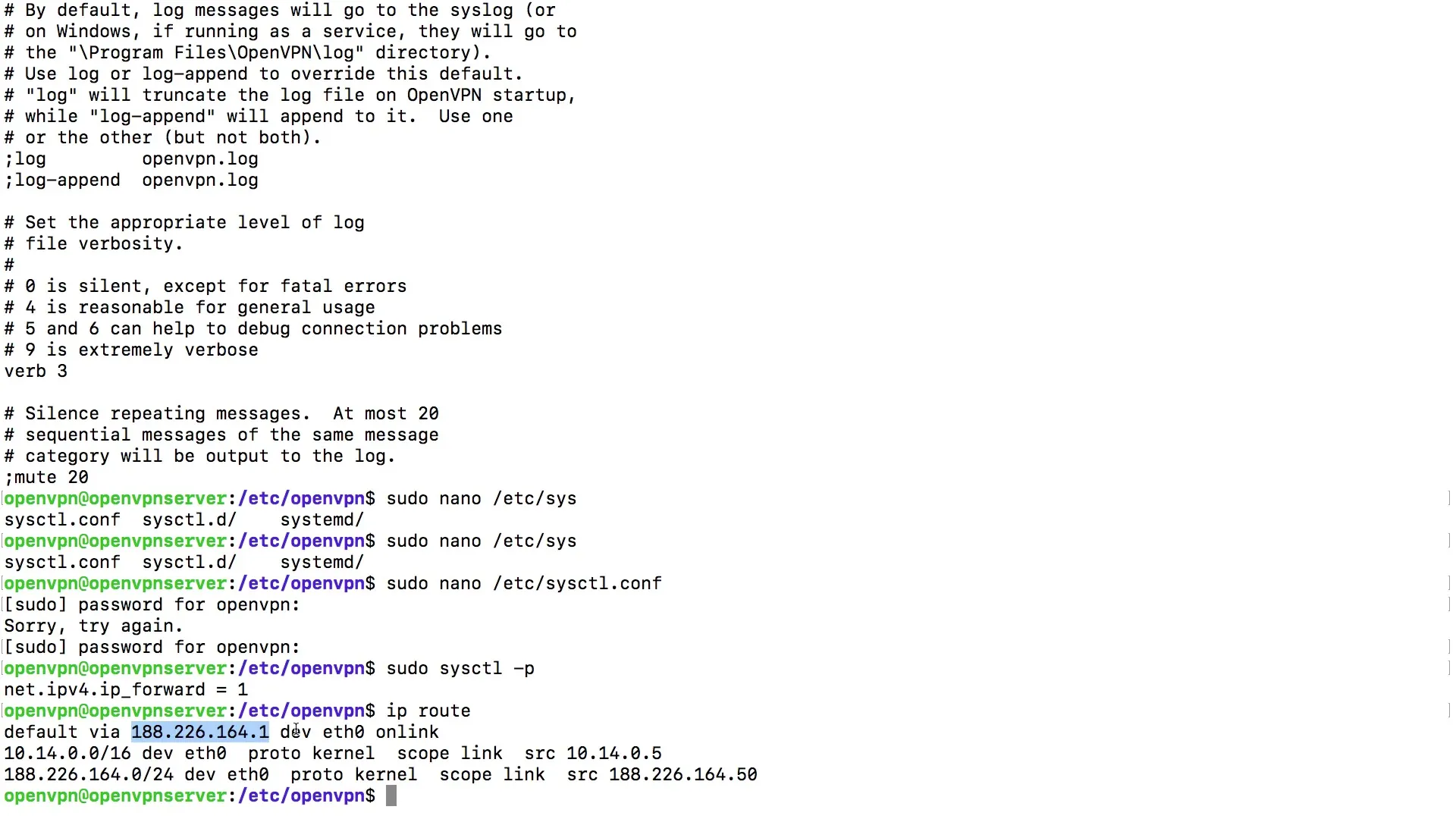

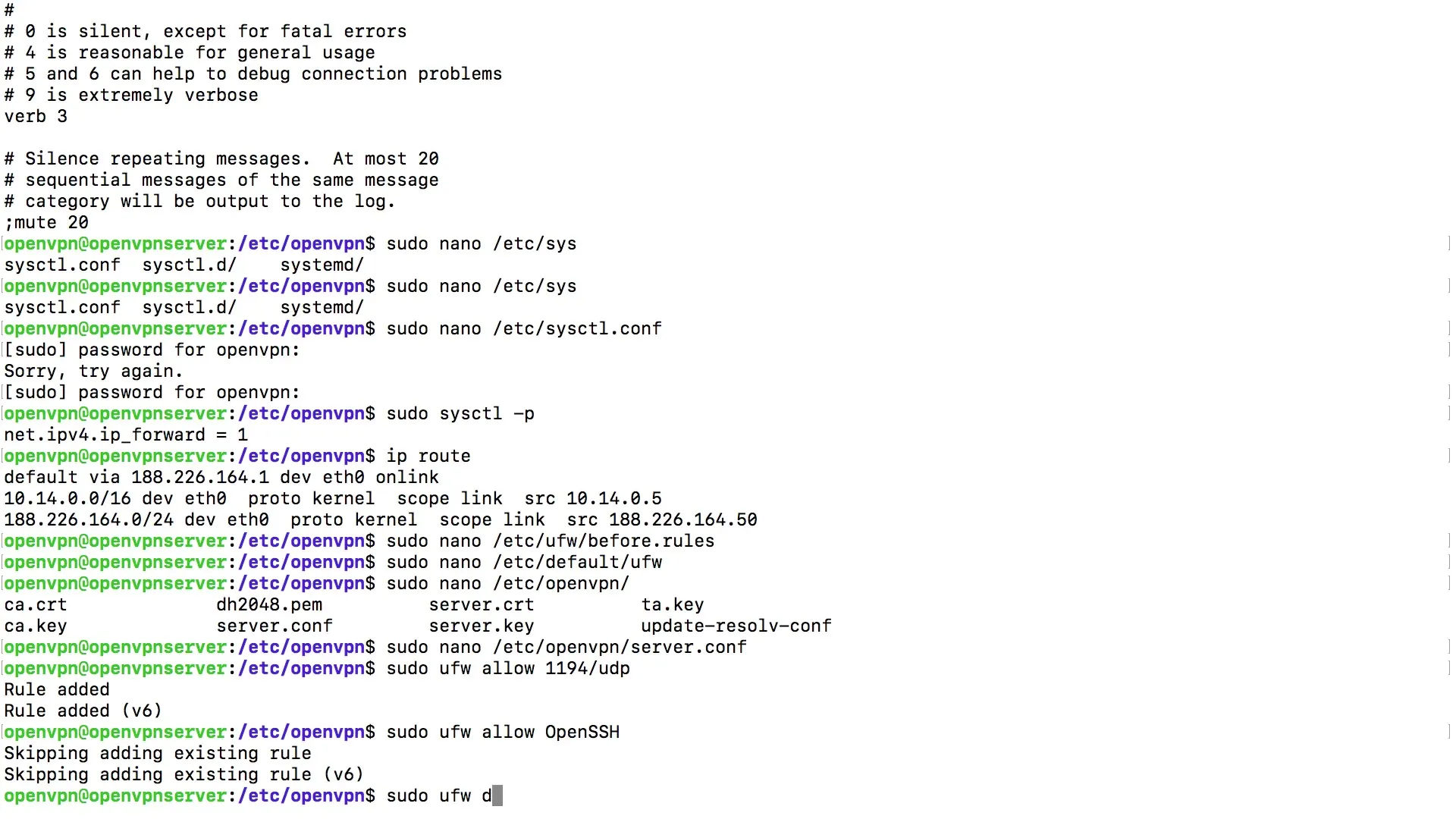

Tout d'abord, consultez les informations de routage pour identifier la bonne route par défaut pour votre serveur:

Assurez-vous de noter la route par défaut, qui est généralement affichée sous 'default via'. Notez également le périphérique réseau qui est utilisé (normalement eth0 ou similaire).

Ouvrez maintenant les règles pour l'UFW:

Remplacez eth0 par le périphérique que vous avez noté précédemment. Enregistrez le fichier avec Ctrl + O et quittez avec Ctrl + X.

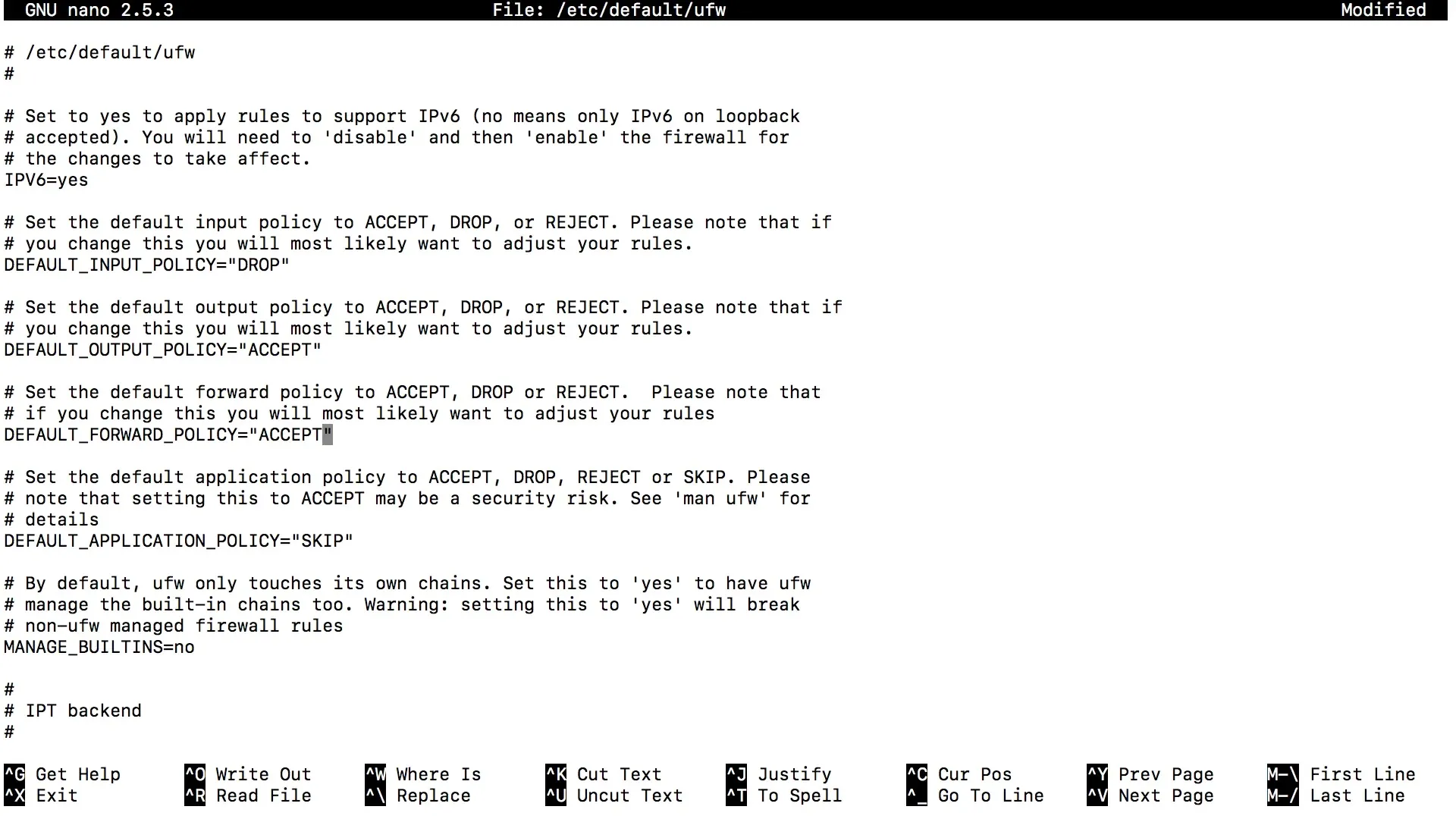

Étape 3: Ajuster les réglages du pare-feu

Vous devez maintenant ajuster les politiques par défaut du pare-feu. Ouvrez le fichier de configuration UFW:

Recherchez la ligne avec la politique par défaut pour le transfert. Celle-ci devrait être définie sur DROP. Changez-la en ACCEPT.

Enregistrez à nouveau le fichier avec Ctrl + O et quittez avec Ctrl + X.

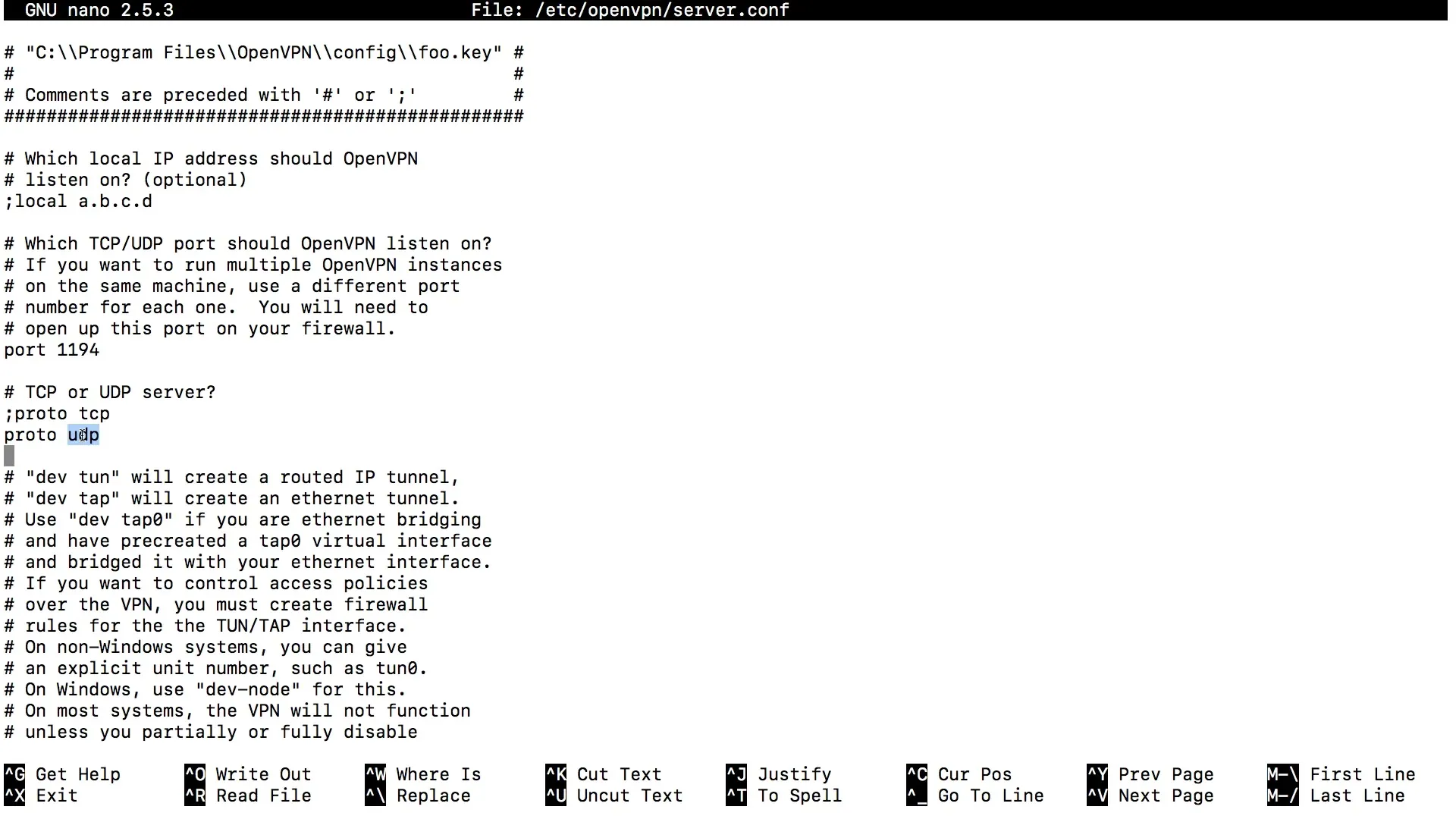

Étape 4: Ouvrir le port pour OpenVPN

Vérifiez le fichier de configuration du serveur OpenVPN pour vous assurer que le port 1194 est correctement configuré. Ouvrez le fichier suivant:

Assurez-vous que la ligne proto udp ou proto tcp est activée, selon votre utilisation.

Assurez-vous également d'autoriser la connexion SSH, si ce n'est pas déjà fait:

Désactivez puis réactivez l'UFW pour prendre en compte les dernières modifications:

Résumé

Une configuration correcte du transfert IP et des règles de pare-feu est essentielle au fonctionnement de votre serveur OpenVPN. En suivant les étapes de ce guide, vous avez effectué les configurations nécessaires pour garantir que le trafic via votre VPN est protégé et efficace.

Questions fréquentes

Comment activer le transfert IP?Utilisez la commande sudo nano /etc/sysctl.conf, retirez le symbole de commentaire devant la ligne net.ipv4.ip_forward = 1 et enregistrez le fichier.

Que faire si le pare-feu est trop restrictif?Assurez-vous que la politique par défaut pour le transfert est définie sur ACCEPT. Vérifiez également les règles spécifiques pour OpenVPN dans l'UFW.

Comment puis-je m'assurer que le trafic VPN fonctionne correctement?Vérifiez si le port OpenVPN 1194 est ouvert et si les paquets sont masqués via la bonne route réseau.