Konfigurasjonen av en OpenVPN-server og de tilknyttede nettverks- og brannmur-innstillingene er avgjørende for sikkerheten og funksjonaliteten til ditt VPN. I denne guiden viser jeg deg trinn for trinn hvordan du gjør de nødvendige innstillingene for å sette opp din OpenVPN-tjeneste vellykket.

Viktigste funn

- Aktivering av IP-viderekobling for trafikk over VPN.

- Konfigurasjon av brannmurregler for å tillate VPN-trafikk.

- Maskering av IP-pakker for å ivareta identiteten til interne klienter.

Trinn 1: Aktivere IP-viderekobling

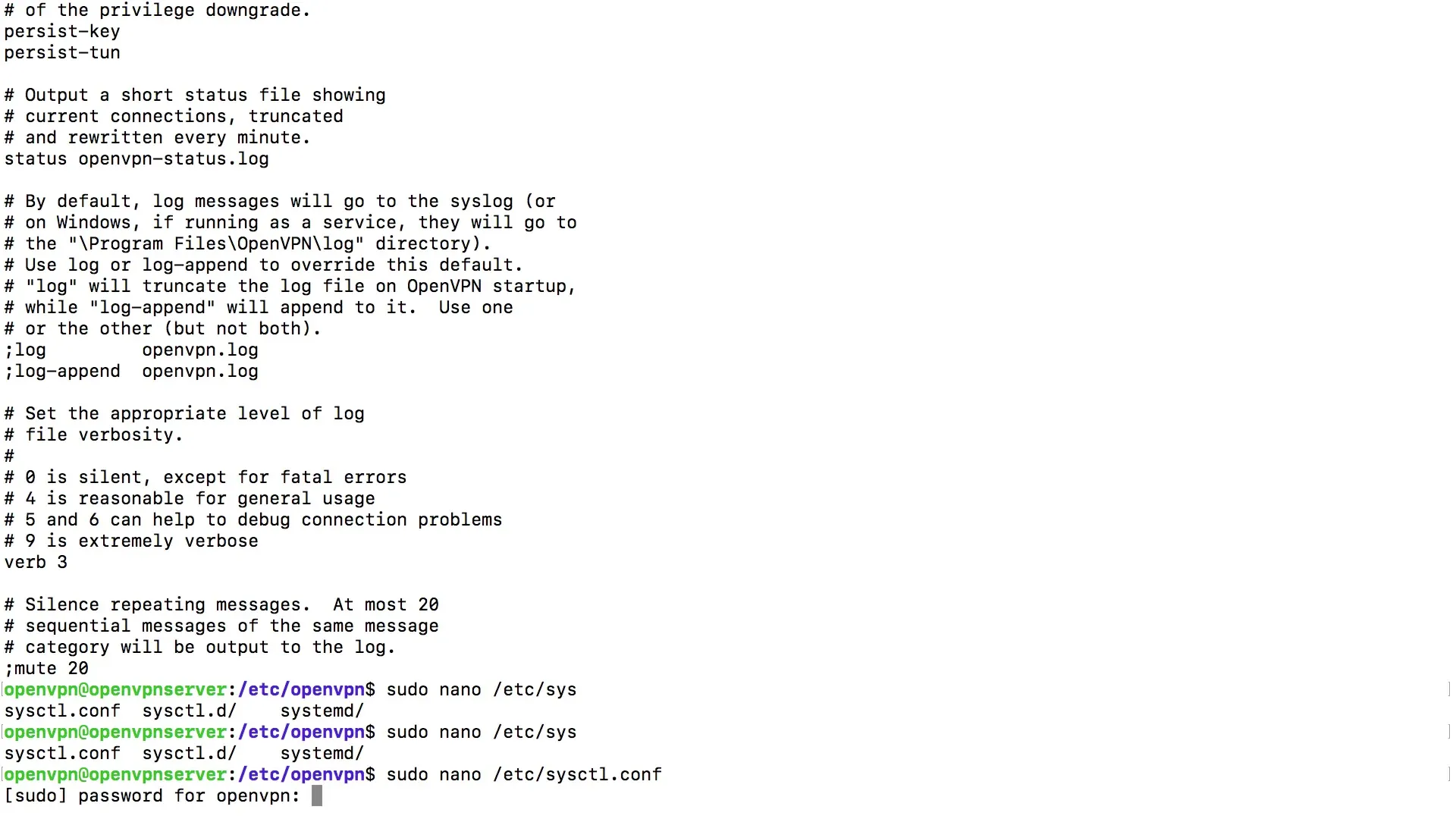

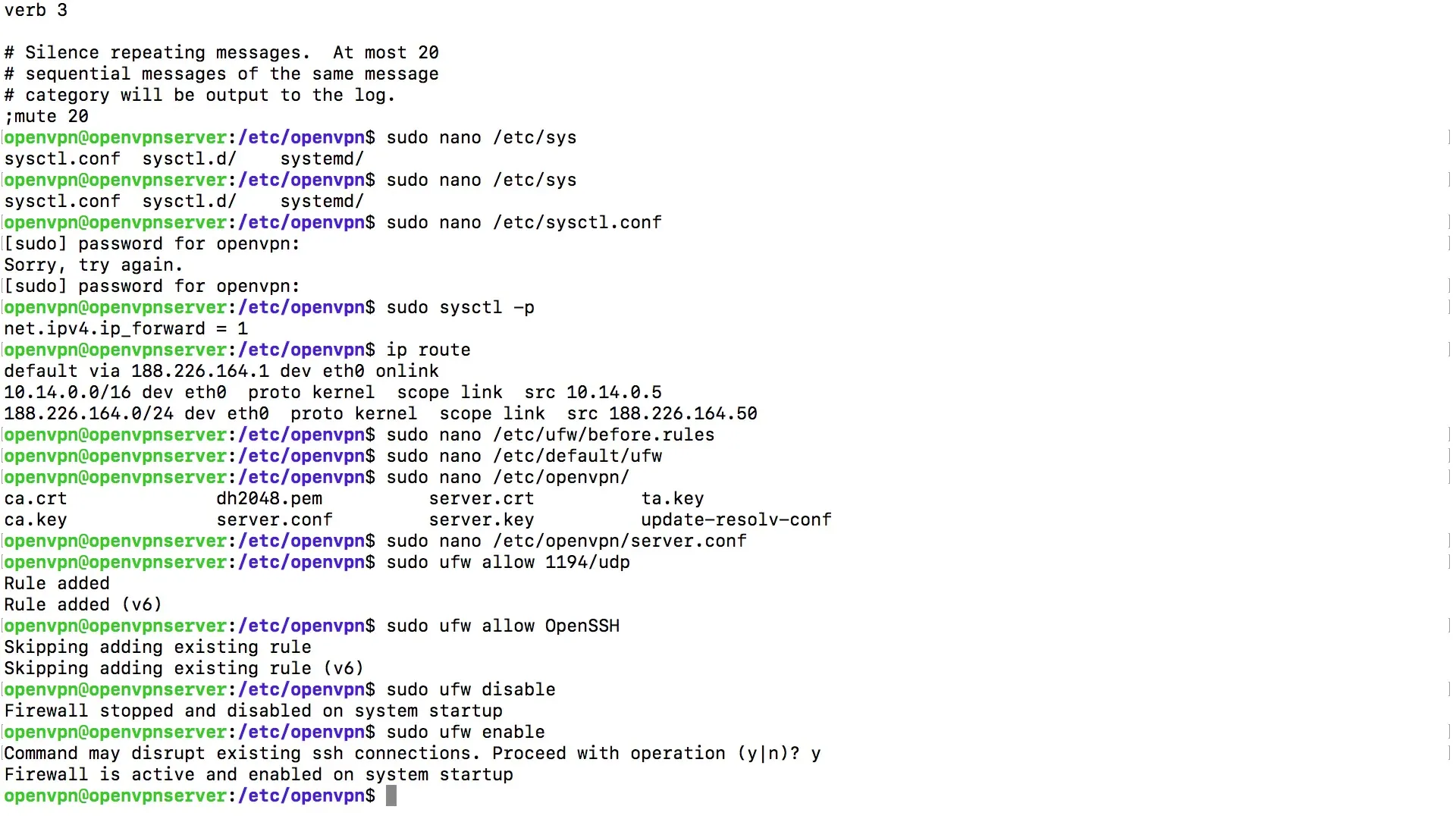

Først må du aktivere IP-viderekobling på serveren din. Dette er nødvendig for at trafikken kan videresendes over VPN. Åpne filen sysctl.conf.

Skriv inn kommandoen i terminalen for å åpne filen med Nano-editoren:

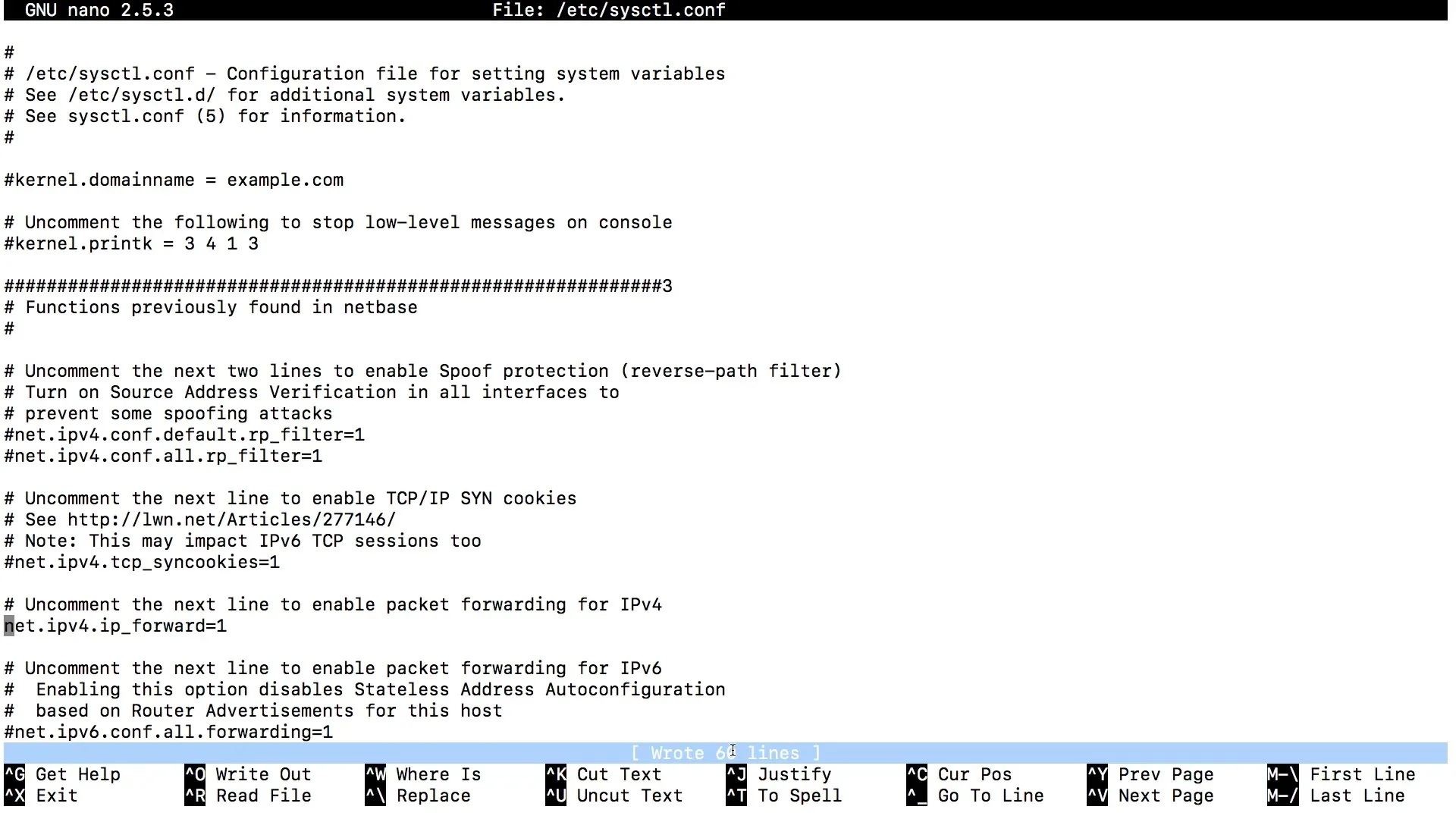

Inne i denne filen leter du etter linjen som aktiverer IP-viderekobling. Den ser slik ut:

Fjern kommentartegnet før 1, slik at linjen ser slik ut. Lagre filen med Ctrl + O og avslutt editoren med Ctrl + X.

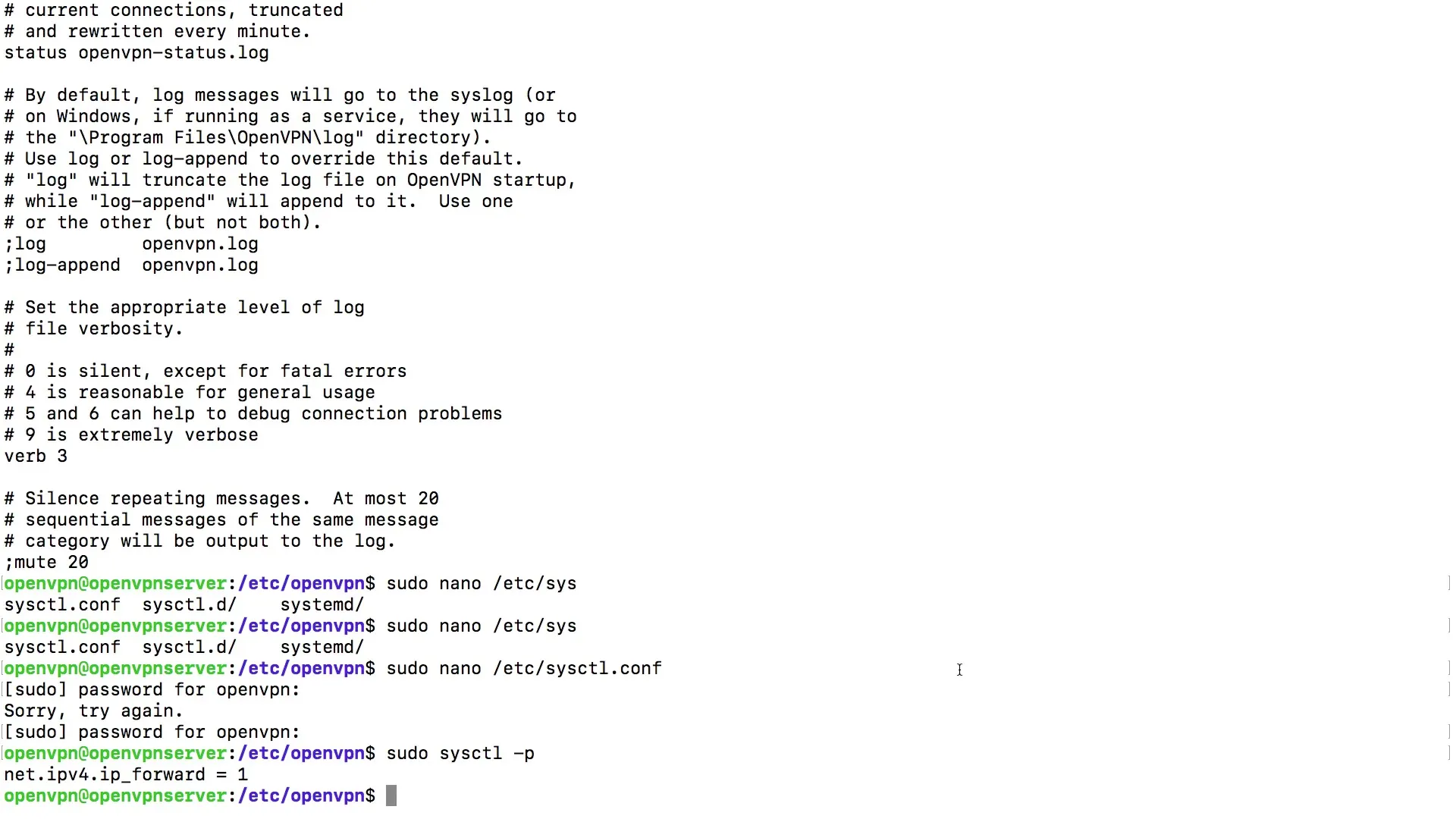

Last inn de nye innstillingene ved å skrive inn følgende kommando:

Trinn 2: Brannmurkonfigurasjon

Nå skal vi fokusere på brannmurinnstillingene. Du må sørge for at brannmuren tillater trafikk for klienter som kobler til via VPN. Dette oppnår du ved å lage en ny regel i UFW (Uncomplicated Firewall).

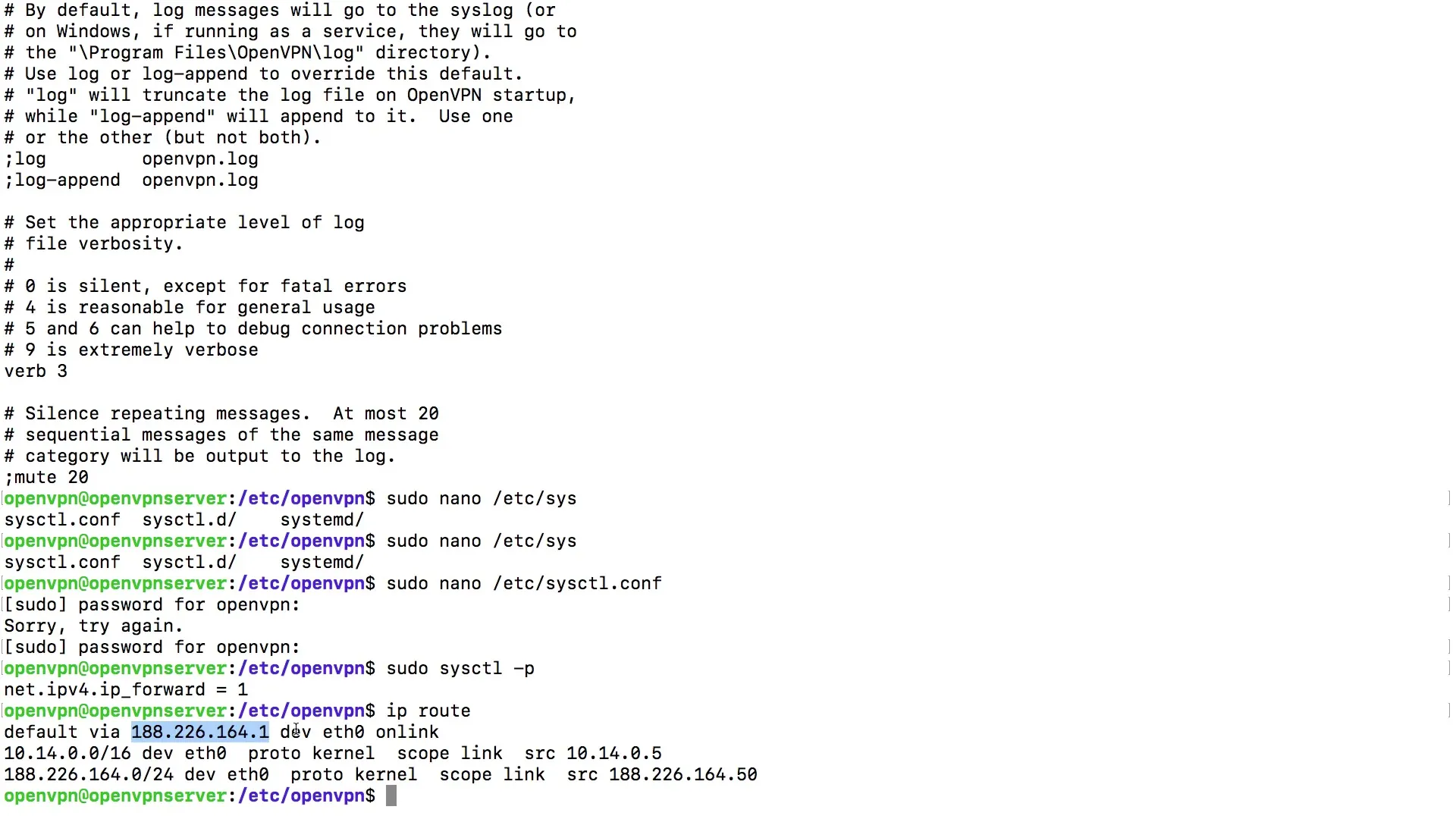

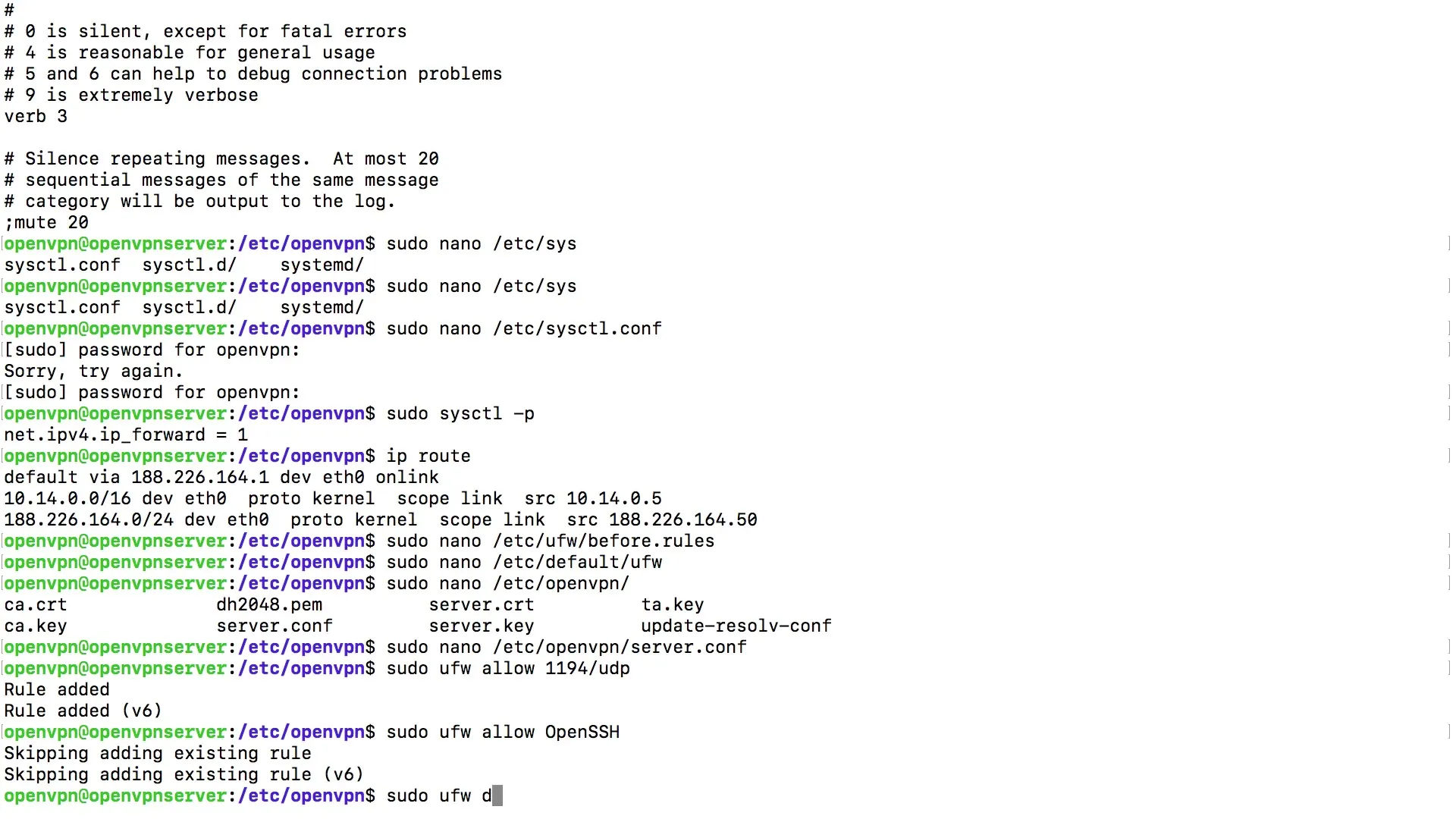

Først ser du på rutinginformasjonen for å identifisere den riktige standardruten for serveren din:

Vær oppmerksom på å notere deg default-ruten, som vanligvis vises som default via. Husk nettverksenheten som brukes (vanligvis eth0 eller lignende).

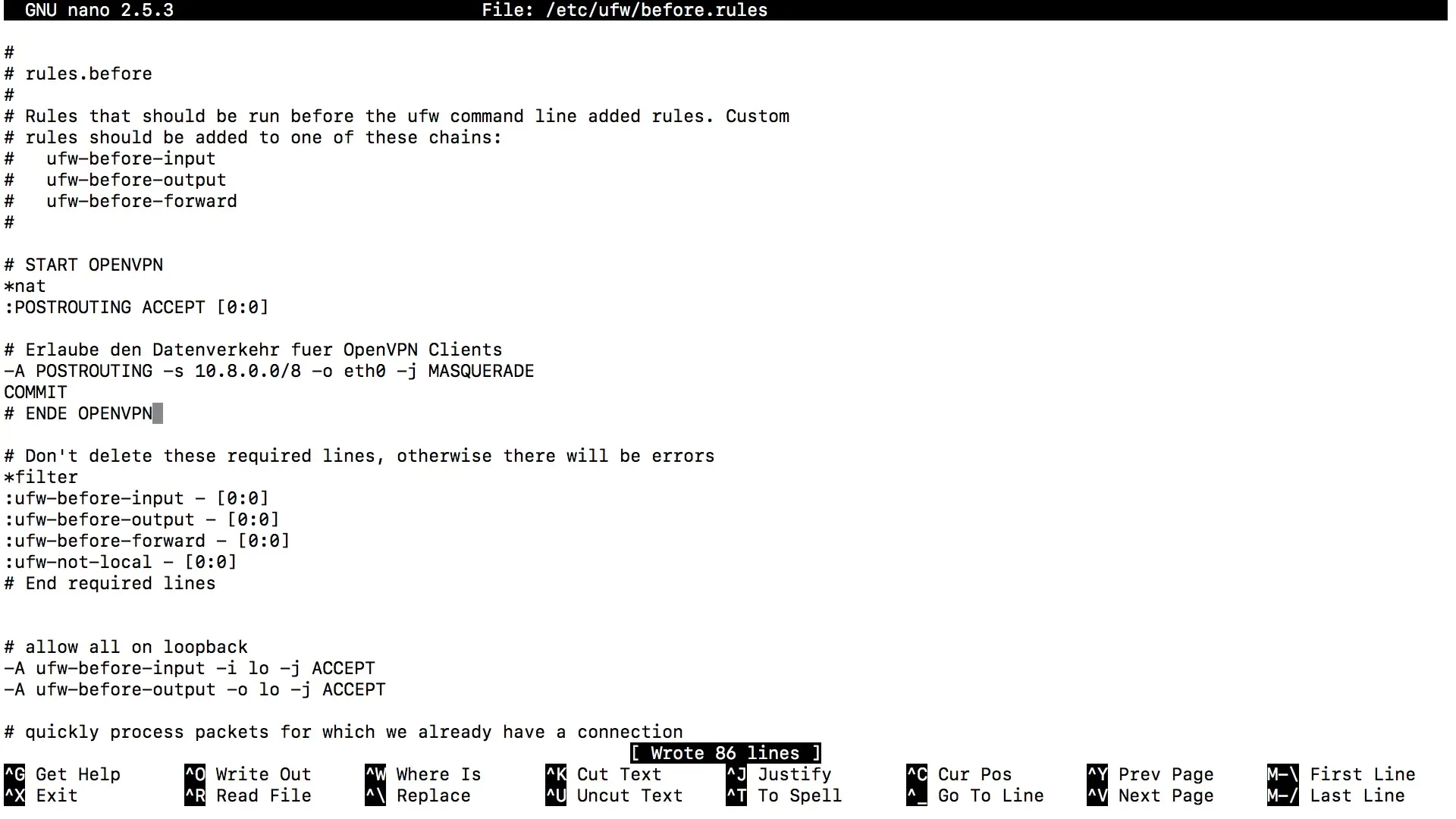

Åpne nå reglene for UFW:

Erstatt eth0 med enheten du noterte deg tidligere. Lagre filen med Ctrl + O og avslutt med Ctrl + X.

Trinn 3: Juster brannmurinnstillingene

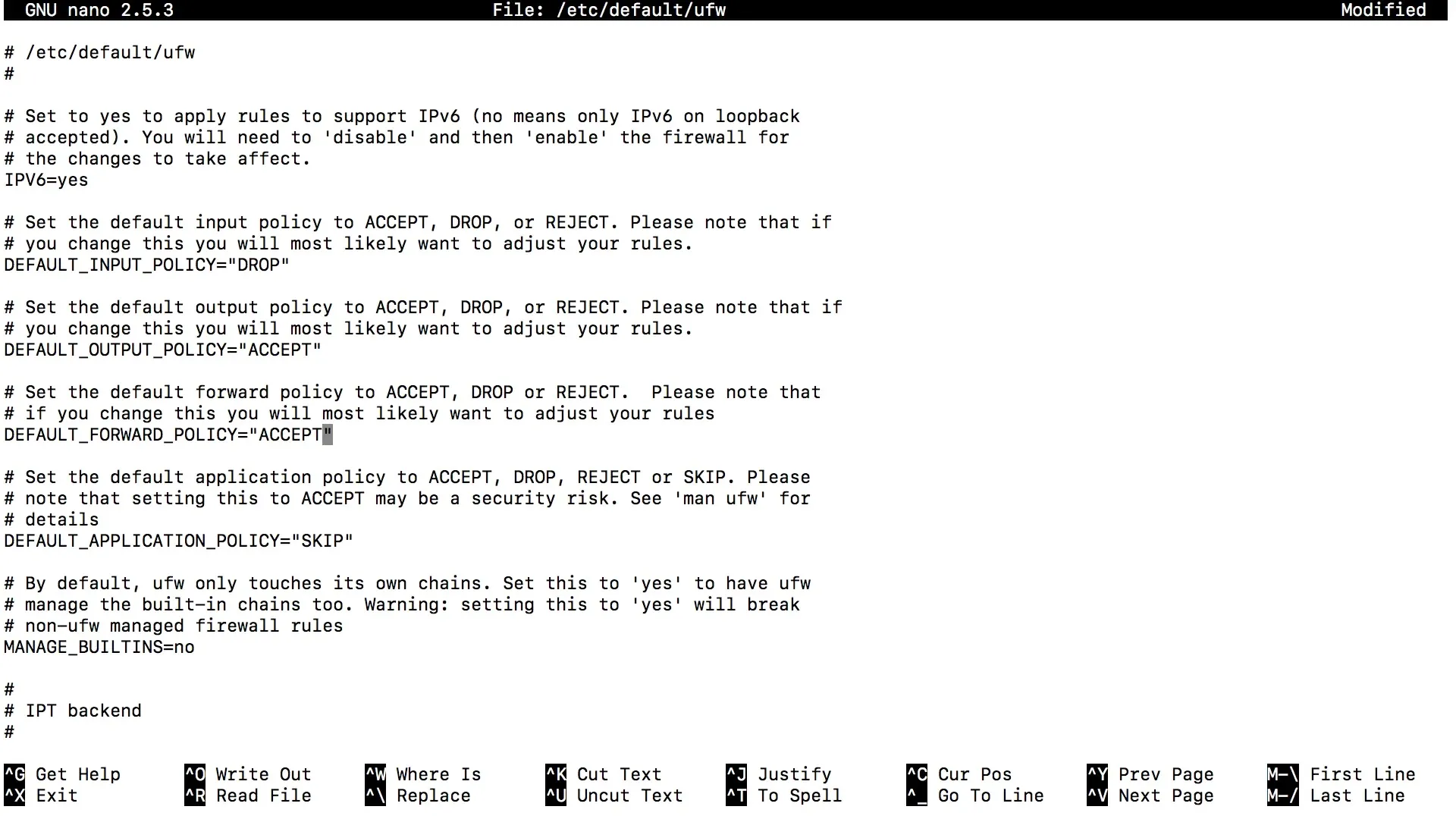

Nå må du justere de standard brannmurpolitikkene. Åpne UFW-konfigurasjonsfilen:

Se etter linjen med standardpolitikken for viderekobling. Denne skal være satt til DROP. Endre den til ACCEPT.

Lagrede filen igjen med Ctrl + O og avslutt med Ctrl + X.

Trinn 4: Åpne porten for OpenVPN

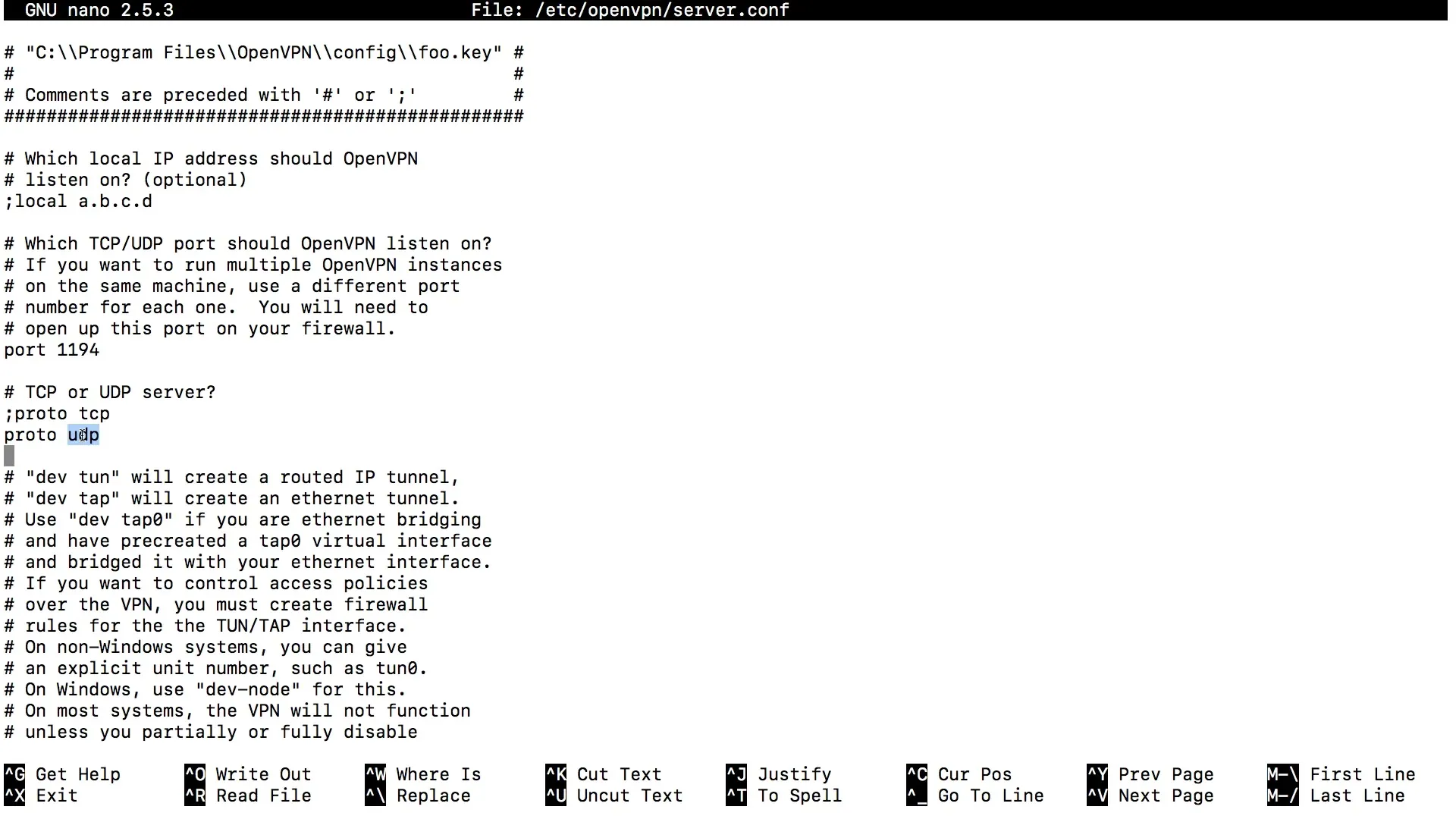

Sjekk OpenVPN-serverkonfigurasjonsfilen for å sikre at port 1194 er riktig satt. Åpne den følgende filen:

Sørg for at linjen proto udp eller proto tcp er aktivert, avhengig av bruken din.

Sørg for å tillate SSH-tilkoblingen også hvis dette ikke allerede er gjort:

Deaktiver og aktiver UFW for å ta i bruk de siste endringene:

Oppsummering

Den korrekte oppsett av IP-viderekobling og brannmurregler er avgjørende for driften av din OpenVPN-server. Ved å følge trinnene i denne guiden har du gjort de nødvendige konfigurasjonene for å sikre at trafikken over VPN er beskyttet og effektiv.

Vanlige spørsmål

Hvordan aktiverer jeg IP-viderekobling?Bruk kommandoen sudo nano /etc/sysctl.conf, fjern kommentartegnet før linjen net.ipv4.ip_forward = 1 og lagre filen.

Hva gjør jeg hvis brannmuren er for restriktiv?Sørg for at standardpolitikken for viderekobling er satt til ACCEPT. Sjekk også spesifikke regler for OpenVPN i UFW.

Hvordan kan jeg sikre at VPN-trafikken fungerer korrekt?Kontroller om OpenVPN-porten 1194 er åpnet, og at pakkene maskeres over riktig nettverksrute.