Konfiguracja OpenVPN-serwera i związane z nim ustawienia sieci oraz zapory ogniowej są kluczowe dla bezpieczeństwa i funkcjonalności Twojego VPN. W tym przewodniku pokażę Ci krok po kroku, jak wprowadzić niezbędne ustawienia, aby pomyślnie skonfigurować swoją usługę OpenVPN.

Najważniejsze wnioski

- Aktywacja przekazywania IP dla ruchu przez VPN.

- Konfiguracja reguł zapory ogniowej w celu zezwolenia na ruch VPN.

- Maskowanie pakietów IP w celu zachowania tożsamości wewnętrznych klientów.

Krok 1: Aktywacja przekazywania IP

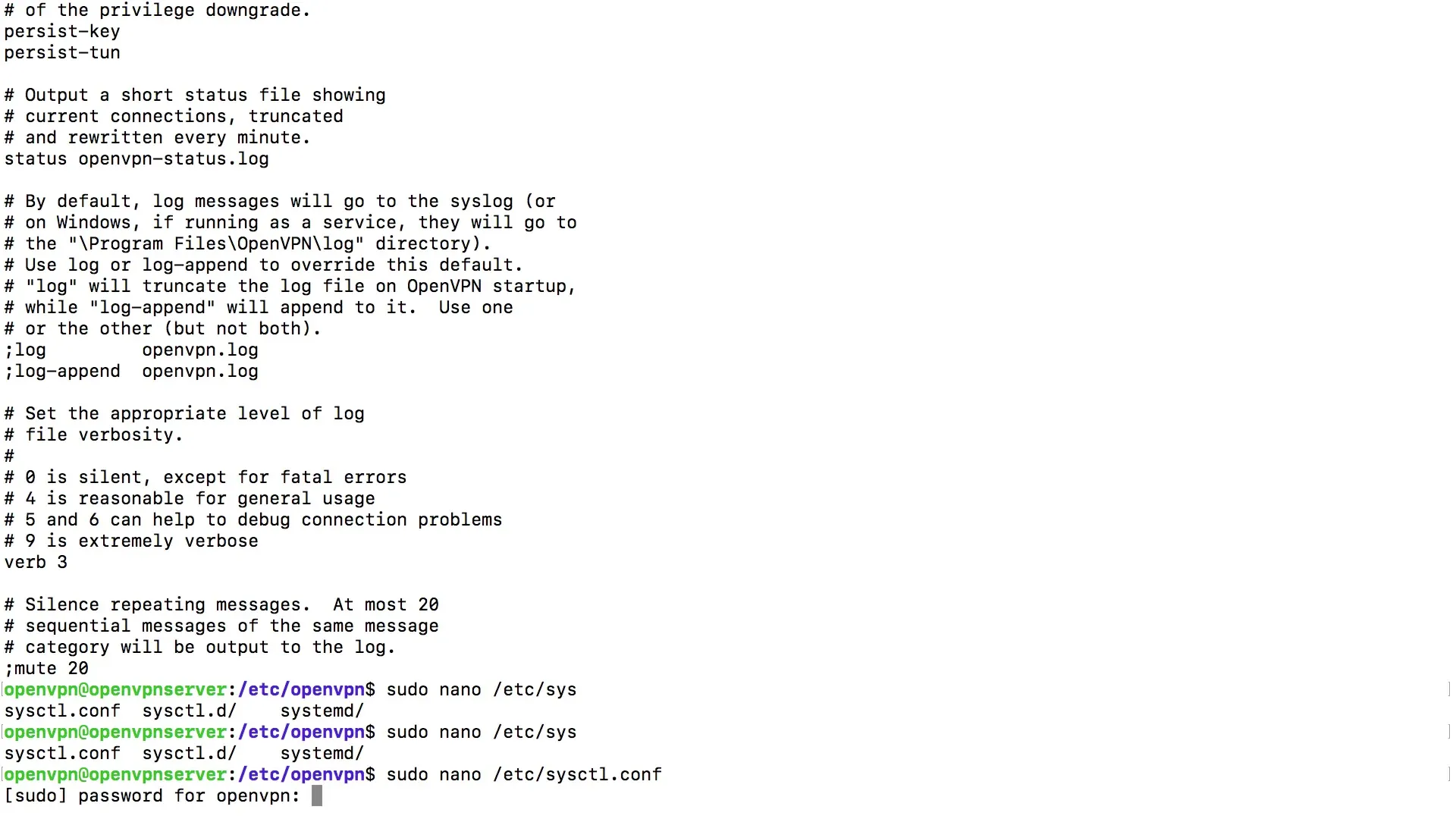

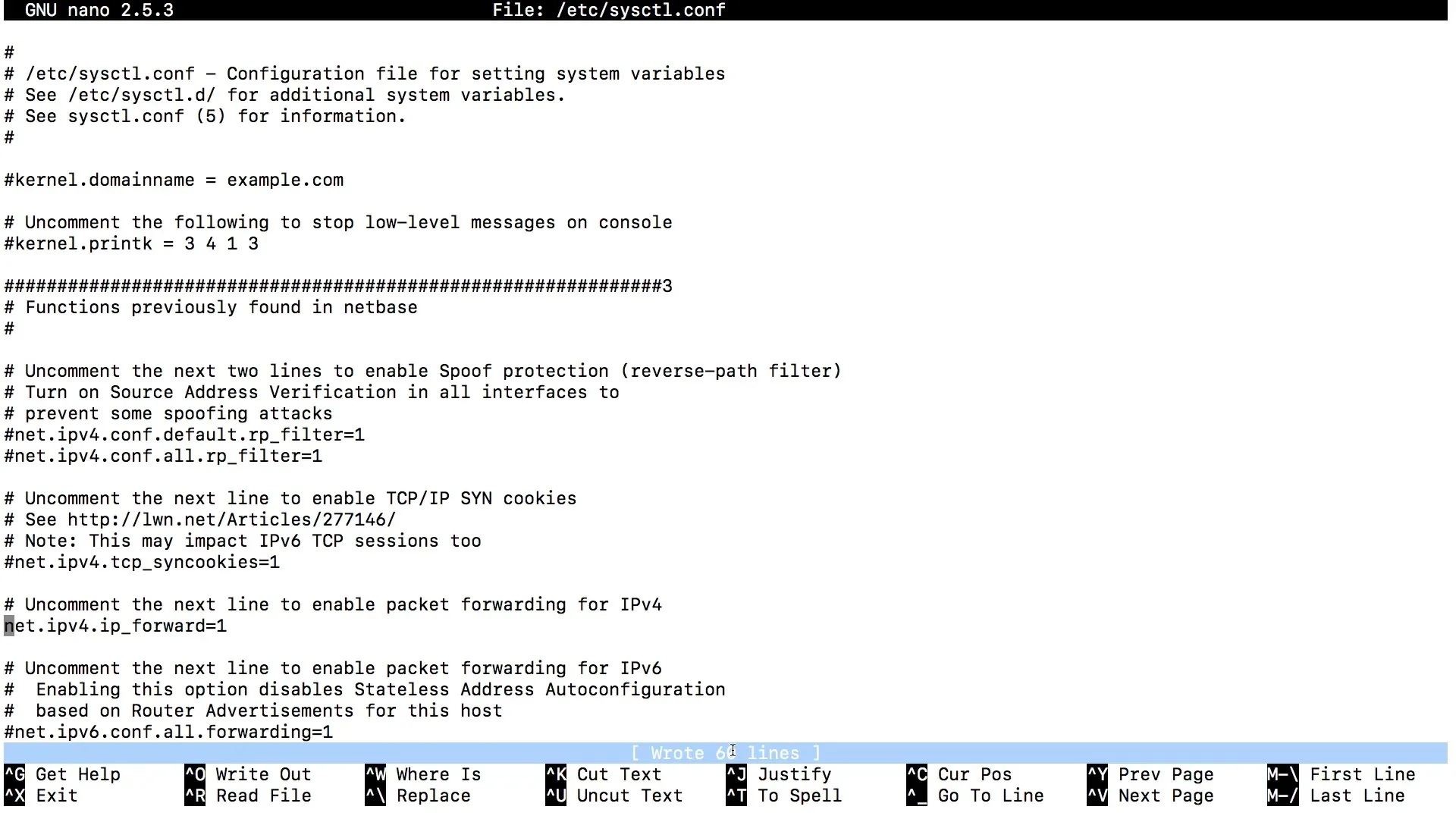

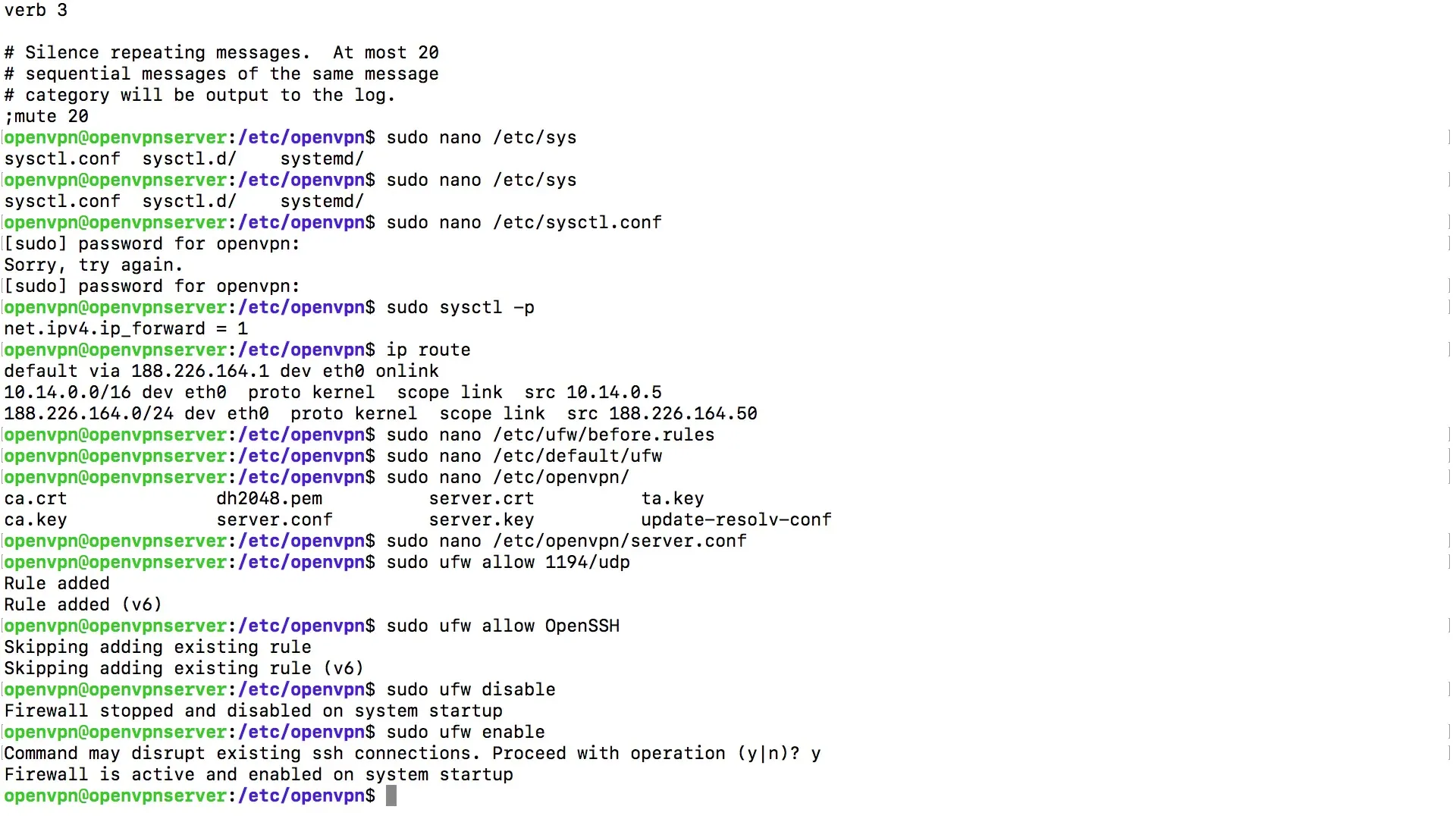

Najpierw musisz aktywować przekazywanie IP na swoim serwerze. Jest to konieczne, aby ruch mógł być przekazywany przez VPN. Otwórz plik sysctl.conf.

Wprowadź w terminalu polecenie, aby otworzyć plik w edytorze Nano:

Wewnątrz tego pliku znajdź linię, która aktywuje przekazywanie IP. Wygląda ona tak:

Usuń znak komentarza przed 1, tak aby linia wyglądała tak. Zapisz plik za pomocą Ctrl + O i wyjdź z edytora za pomocą Ctrl + X.

Załaduj nowe ustawienia, wpisując następujące polecenie:

Krok 2: Konfiguracja zapory ogniowej

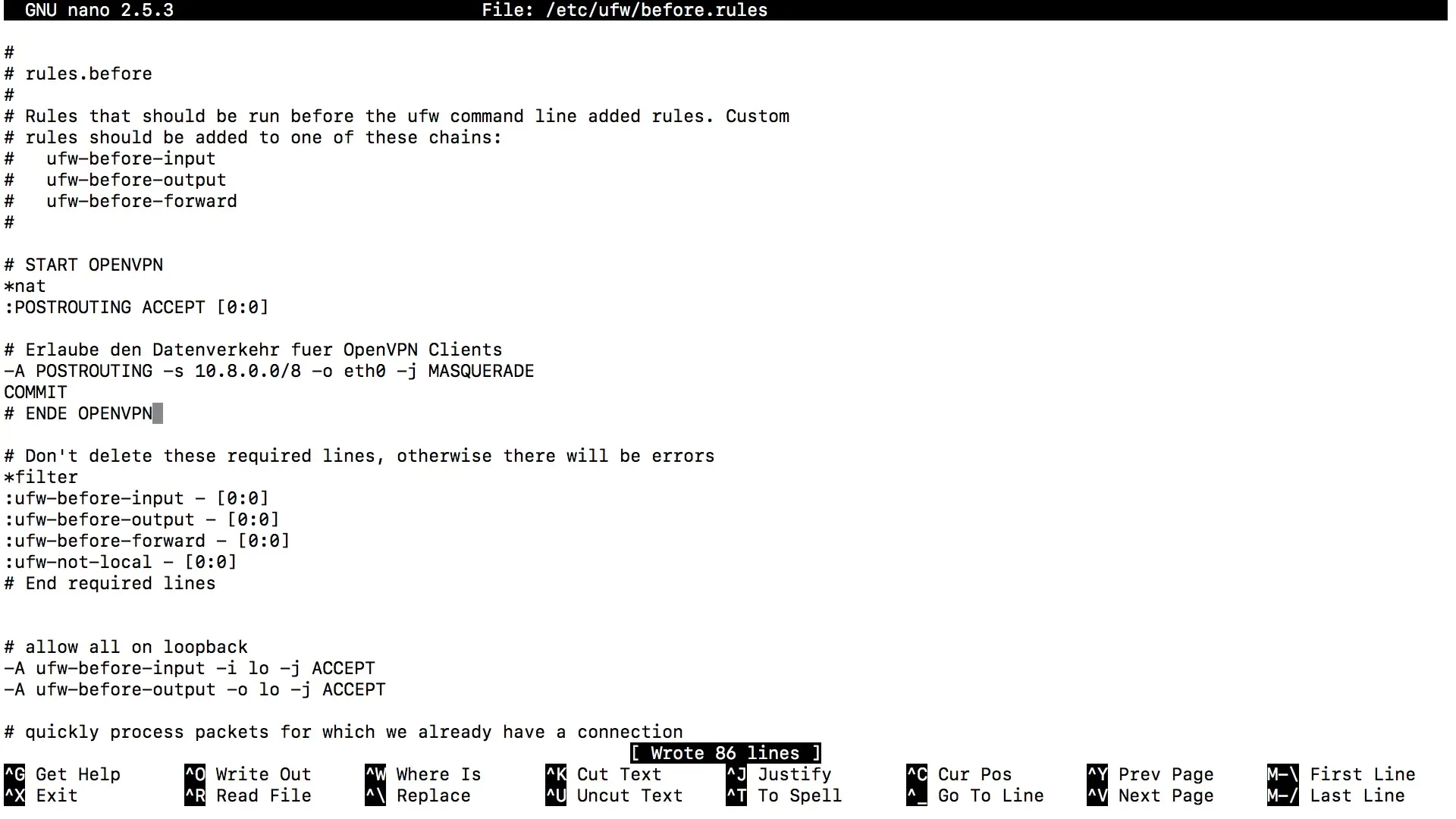

Teraz zajmiemy się ustawieniami zapory ogniowej. Musisz upewnić się, że zapora pozwala na ruch dla klientów, którzy są połączeni przez VPN. Osiągniesz to poprzez utworzenie nowej reguły w UFW (Uncomplicated Firewall).

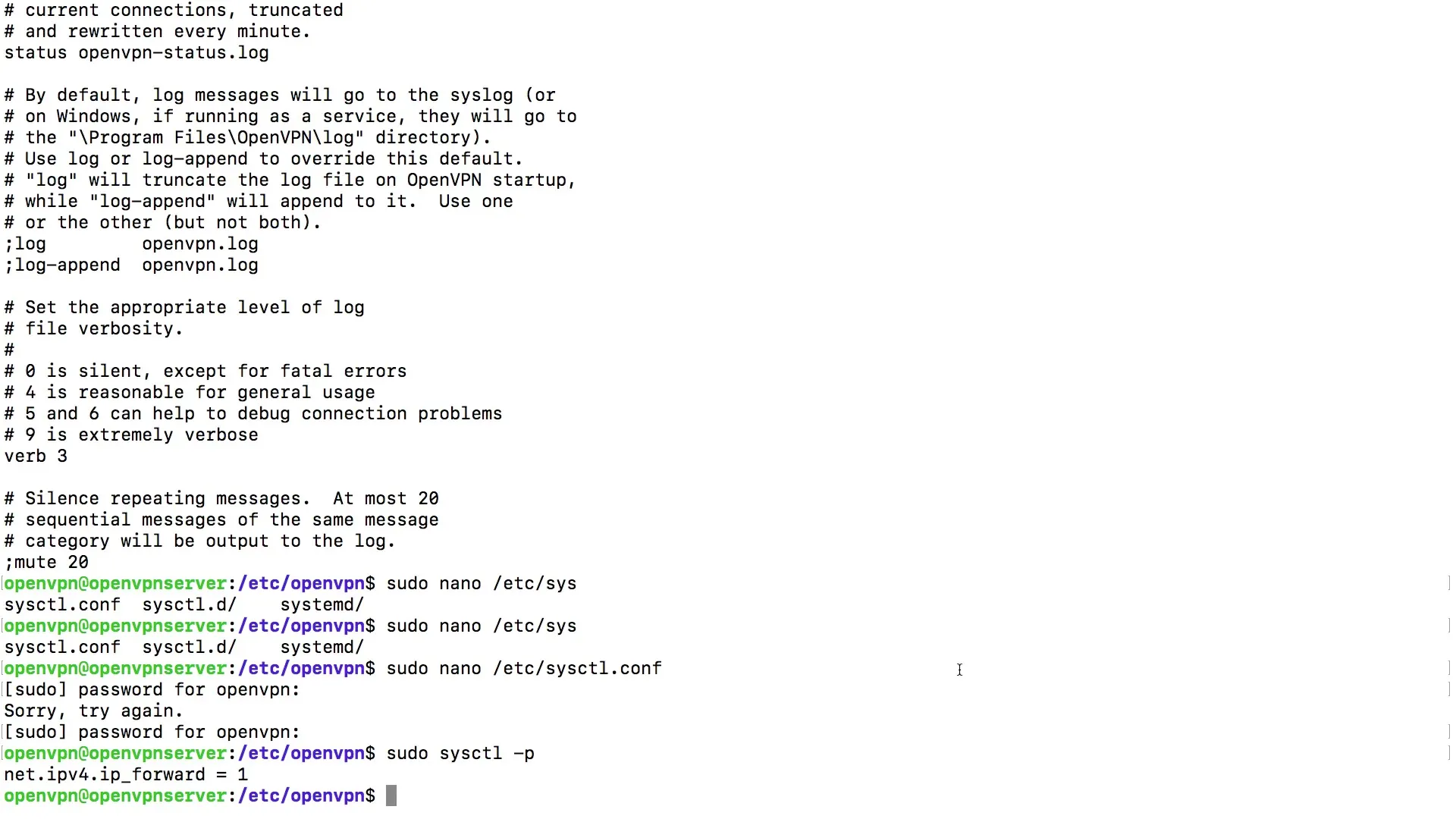

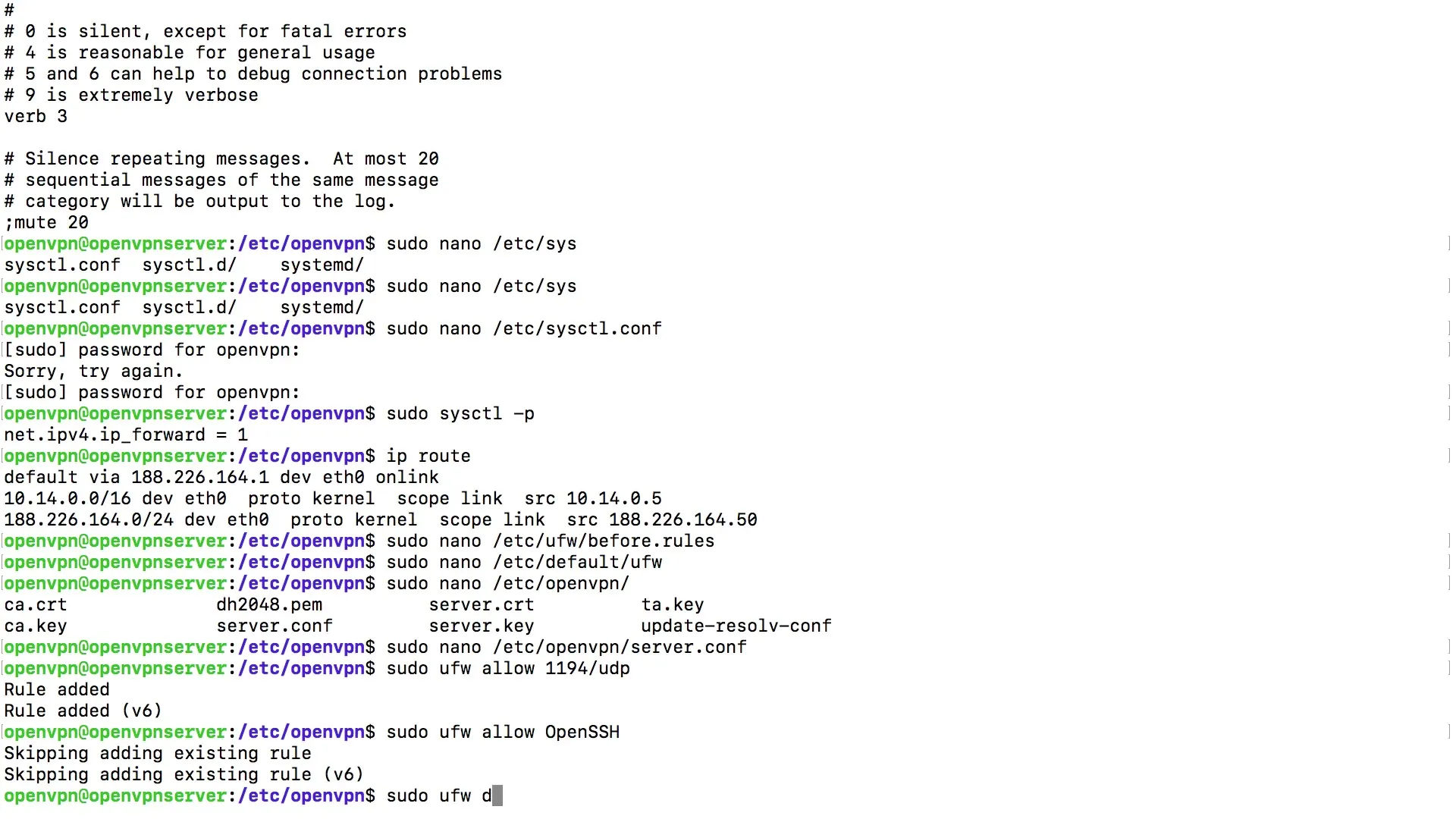

Najpierw sprawdź informacje o trasowaniu, aby zidentyfikować poprawną trasę domyślną dla swojego serwera:

Upewnij się, że zanotowałeś trasę domyślną, która zazwyczaj jest wyświetlana jako default via. Zapamiętaj urządzenie sieciowe, które jest używane (zwykle eth0 lub podobne).

Teraz otwórz zasady UFW:

Zamień eth0 na urządzenie, które zanotowałeś wcześniej. Zapisz plik za pomocą Ctrl + O i wyjdź za pomocą Ctrl + X.

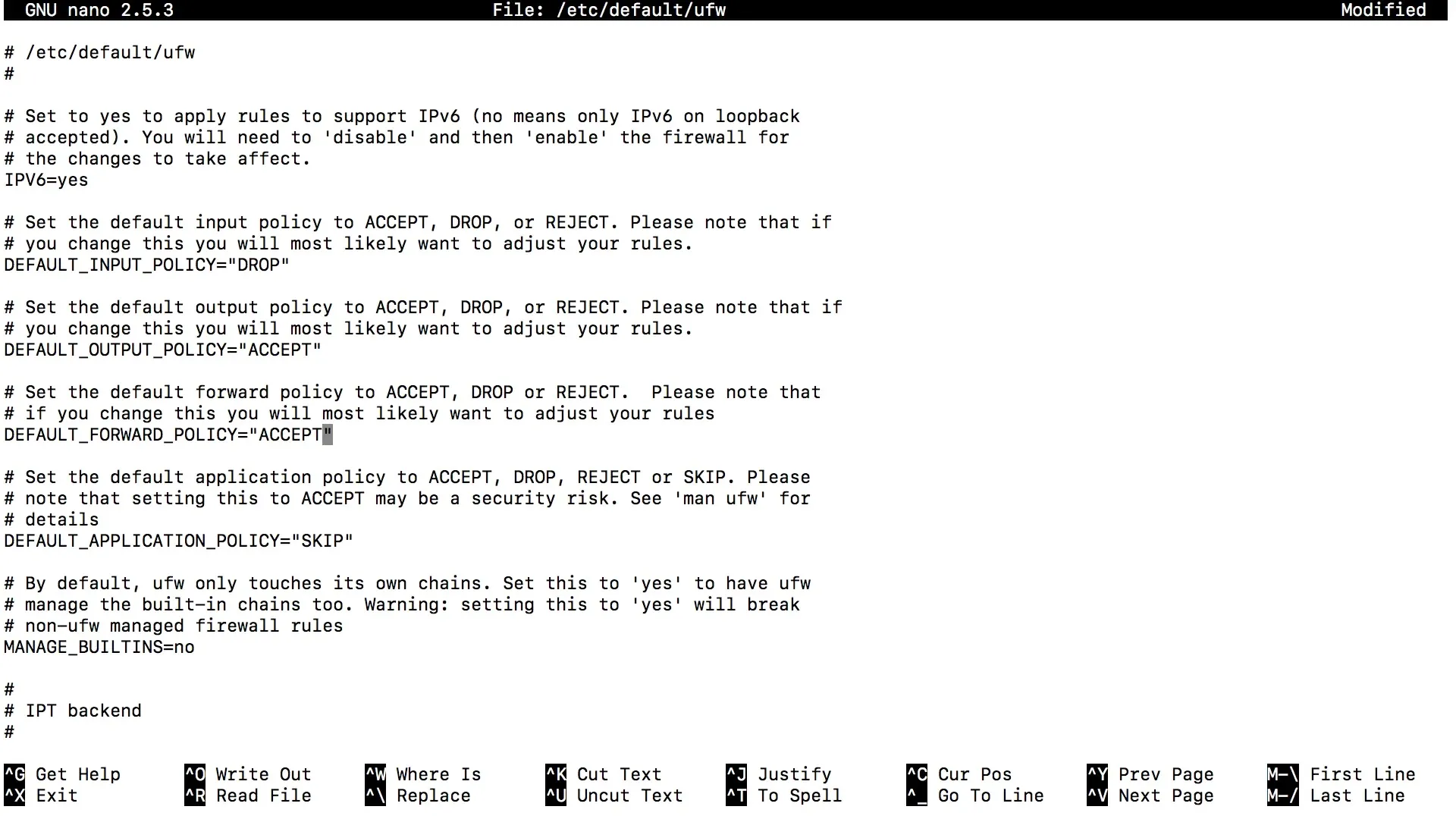

Krok 3: Dostosowanie ustawień zapory ogniowej

Teraz musisz dostosować domyślne zasady zapory ogniowej. Otwórz plik konfiguracyjny UFW:

Znajdź linię z domyślną zasadą dla przekazywania. Powinna być ustawiona na DROP. Zmień to na ACCEPT.

Zapisz plik ponownie za pomocą Ctrl + O i wyjdź z Ctrl + X.

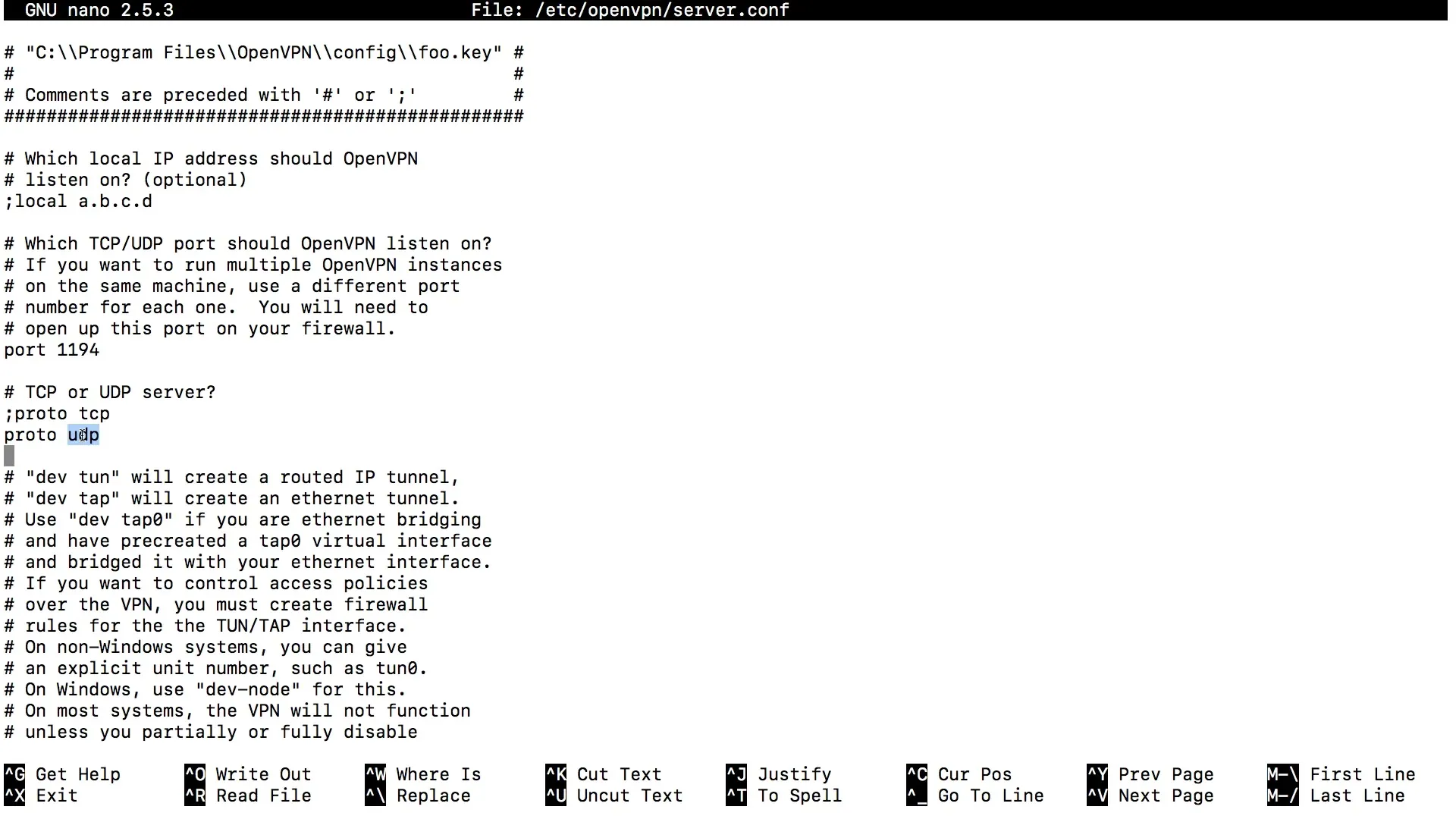

Krok 4: Uwolnienie portu dla OpenVPN

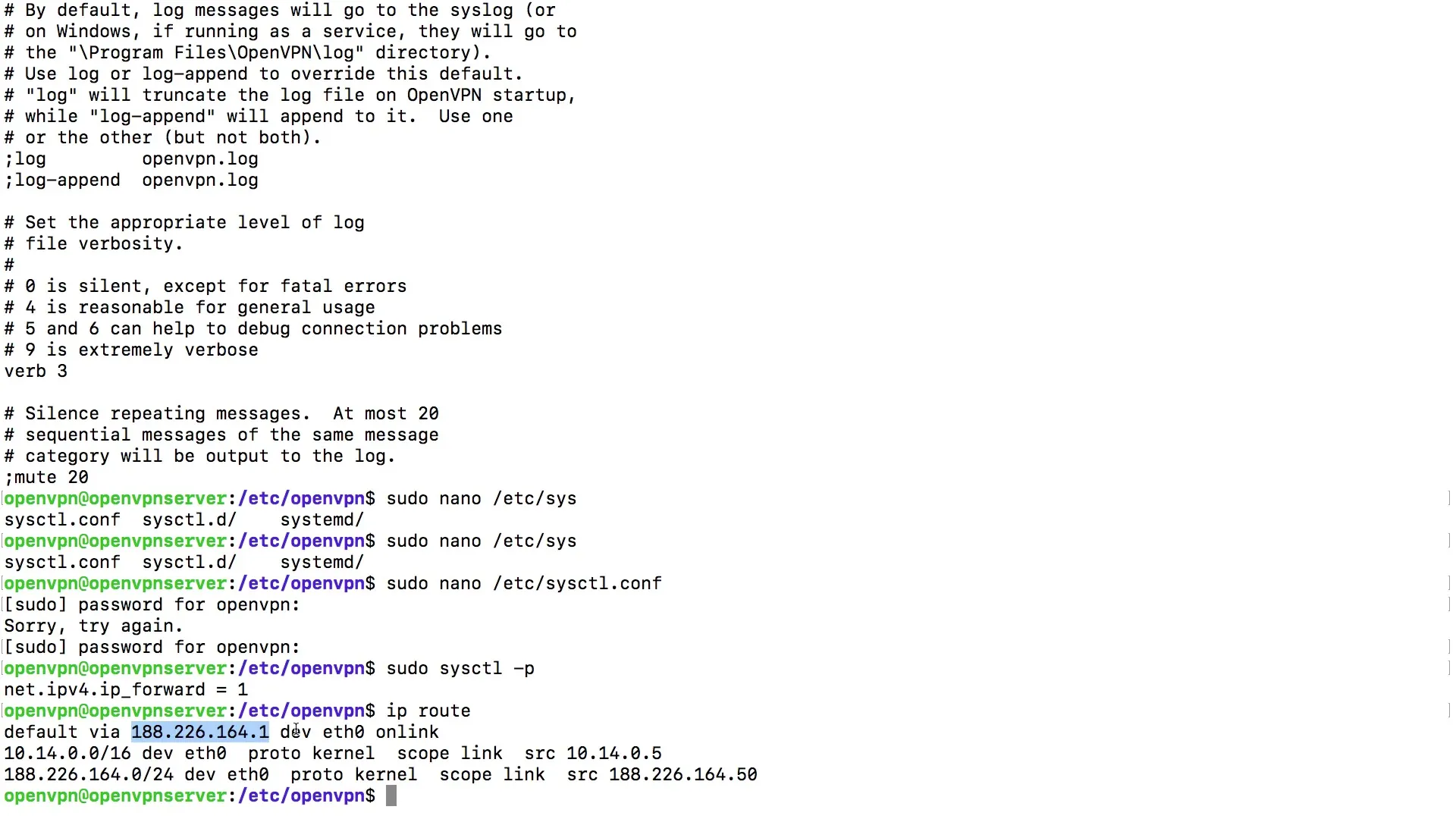

Sprawdź plik konfiguracyjny serwera OpenVPN, aby upewnić się, że port 1194 jest prawidłowo ustawiony. Otwórz następujący plik:

Upewnij się, że linia proto udp lub proto tcp jest aktywowana, w zależności od twojego użycia.

Upewnij się, że także akceptujesz połączenie SSH, jeśli to jeszcze nie zostało zrobione:

Dezaktywuj i aktywuj UFW, aby wprowadzić ostatnie zmiany:

Podsumowanie

Poprawne ustawienie przekazywania IP i reguł zapory ogniowej jest kluczowe dla działania Twojego serwera OpenVPN. Stosując się do kroków w tym przewodniku, wprowadziłeś niezbędną konfigurację, aby zapewnić, że ruch przez Twój VPN jest chroniony i efektywny.

Najczęściej zadawane pytania

Jak aktywować przekazywanie IP?Użyj polecenia sudo nano /etc/sysctl.conf, usuń znak komentarza przed linią net.ipv4.ip_forward = 1 i zapisz plik.

Co zrobić, jeśli zapora jest zbyt restrykcyjna?Upewnij się, że domyślna zasada dla przekazywania jest ustawiona na ACCEPT. Sprawdź też specyficzne zasady dla OpenVPN w UFW.

Jak mogę upewnić się, że ruch VPN działa poprawnie?Sprawdź, czy port OpenVPN 1194 jest otwarty i że pakiety są maskowane przez właściwą trasę sieciową.