Configurarea unui OpenVPN-server și setările de rețea și firewall asociate sunt esențiale pentru securitatea și funcționalitatea VPN-ului tău. În acest ghid, îți voi arăta pas cu pas cum să efectuezi setările necesare pentru a configura cu succes serviciul tău OpenVPN.

Principalele concluzii

- Activarea redirecționării IP pentru traficul prin VPN.

- Configurarea regulilor de firewall pentru a permite traficul VPN.

- Mascararea pachetelor IP pentru a proteja identitatea clienților interni.

Pasul 1: Activarea redirecționării IP

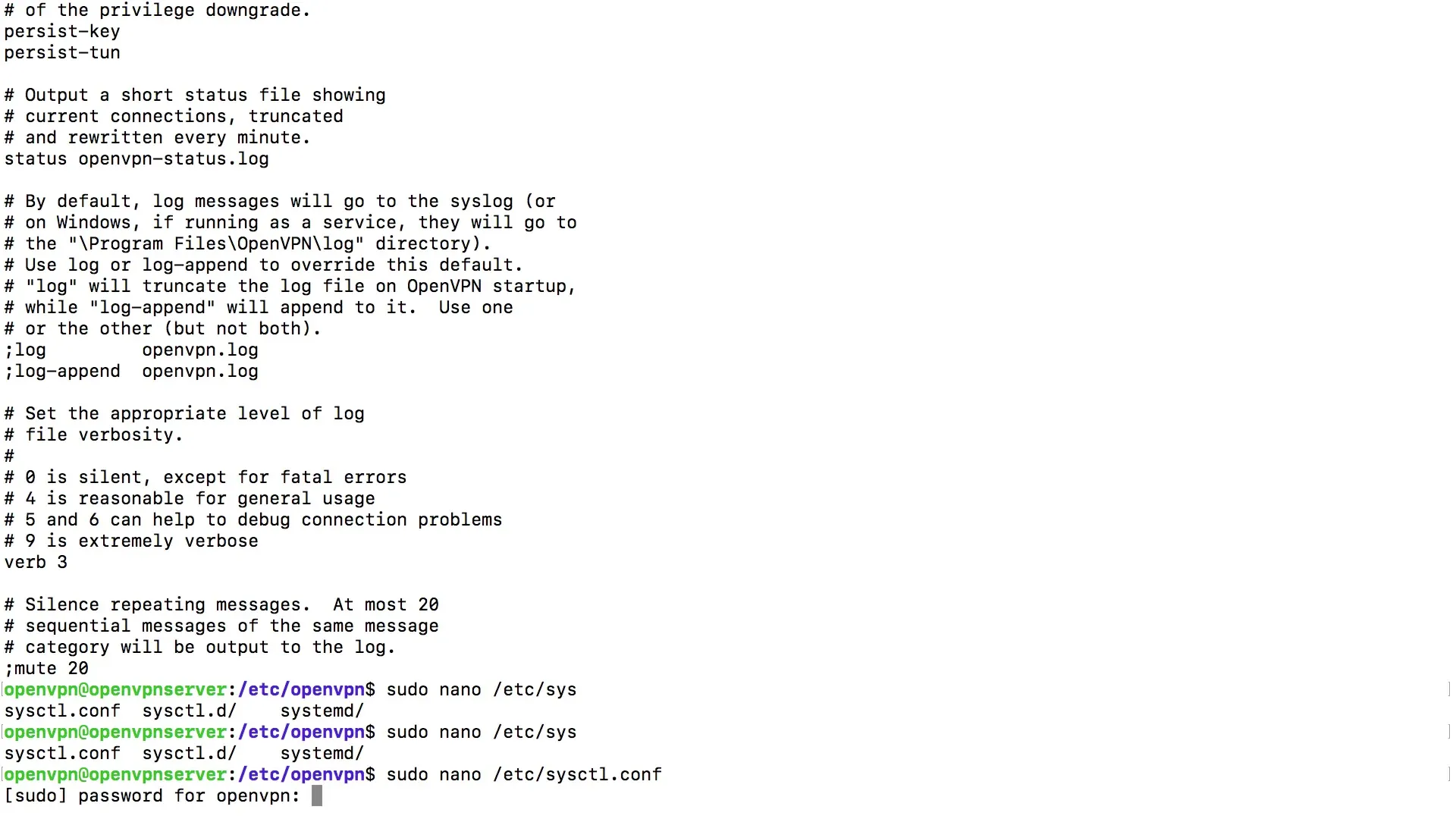

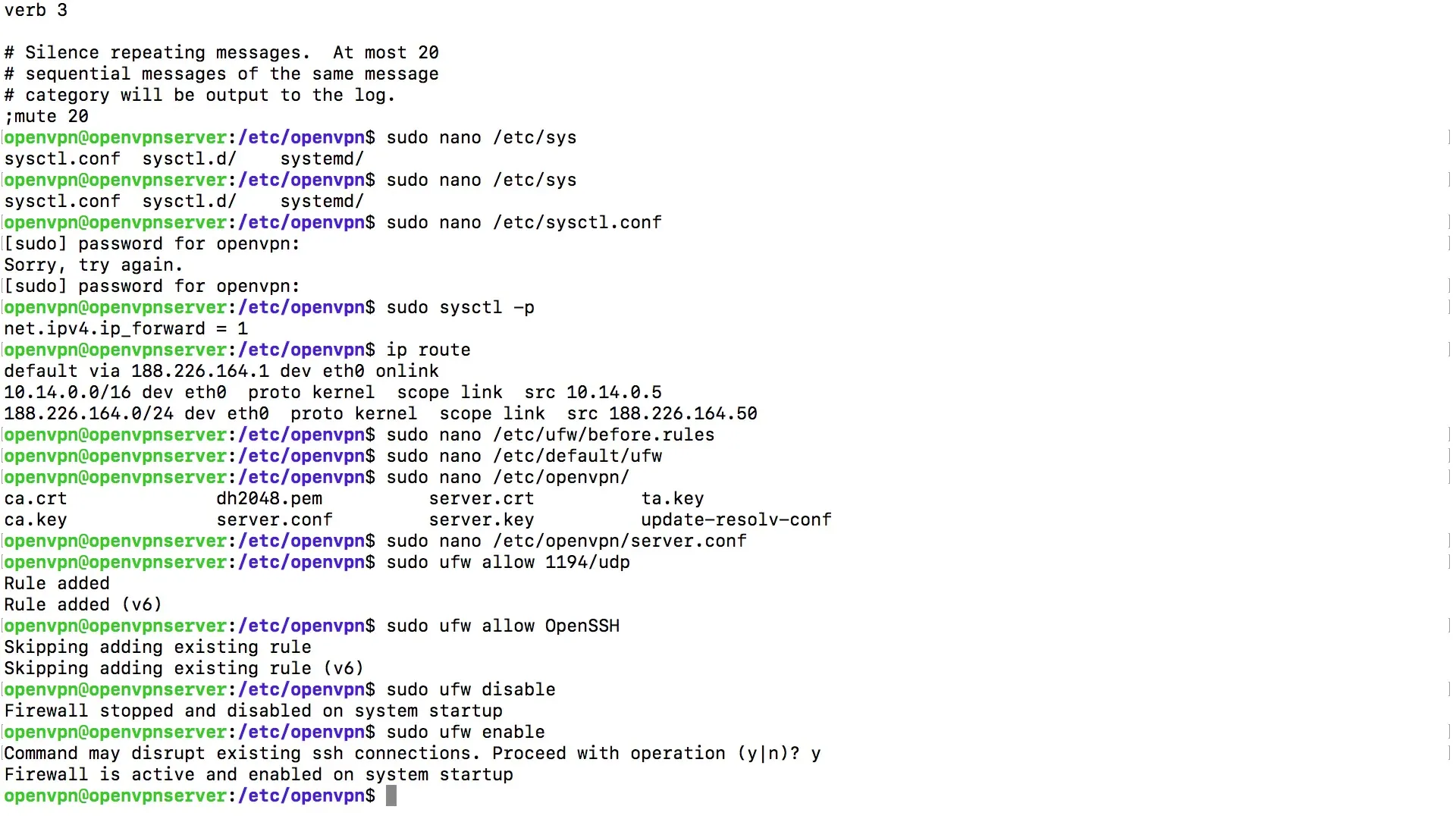

În primul rând, trebuie să activezi redirecționarea IP pe serverul tău. Acest lucru este necesar pentru ca traficul să poată fi redirecționat prin VPN. Deschide fișierul sysctl.conf.

Introdu în terminal comanda pentru a deschide fișierul cu editorul Nano:

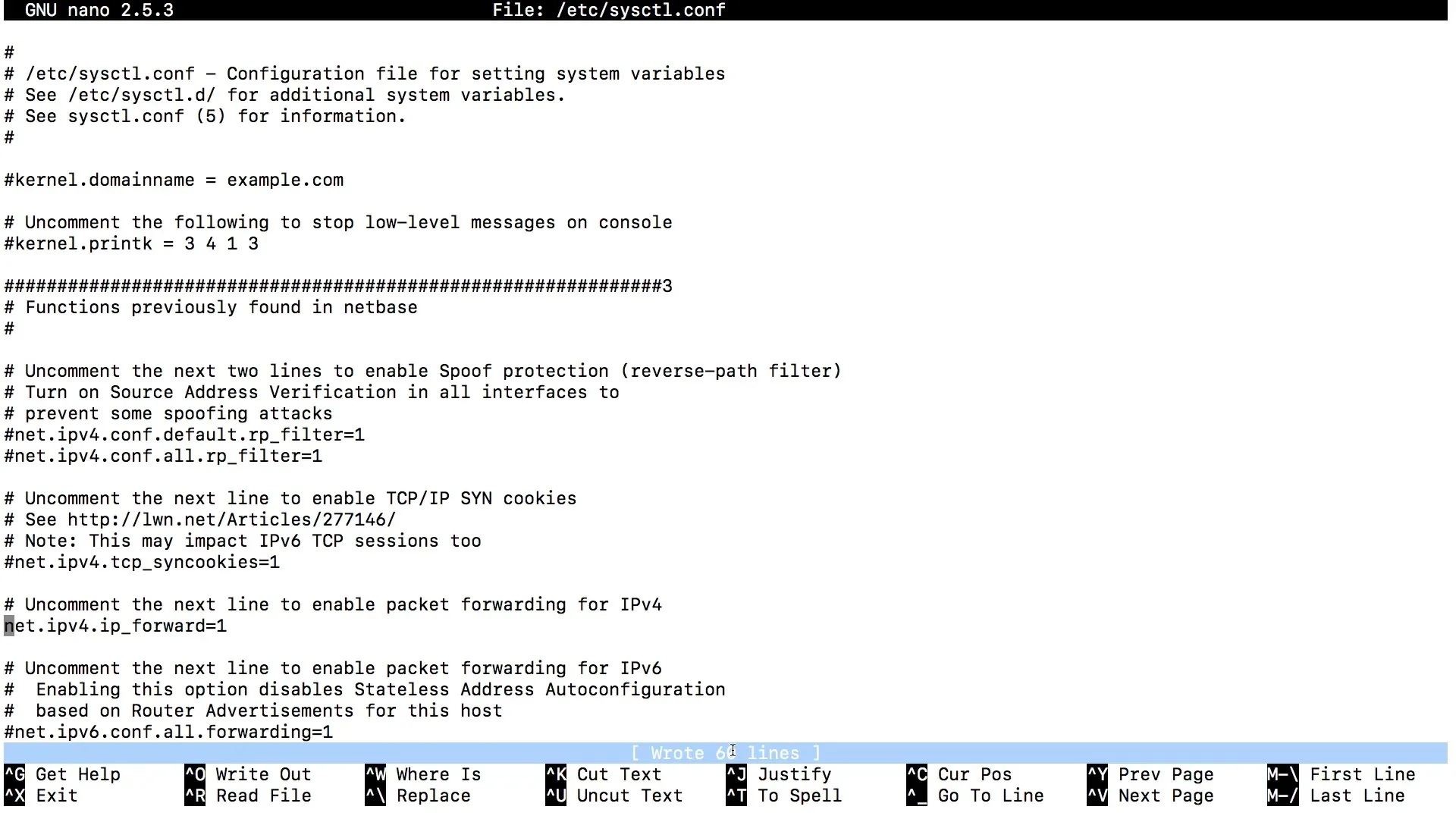

În interiorul acestui fișier, caută linia care activează redirecționarea IP. Arată astfel:

Elimină semnul de comentariu din fața lui 1 astfel încât linia să arate astfel. Salvează fișierul cu Ctrl + O și părăsește editorul cu Ctrl + X.

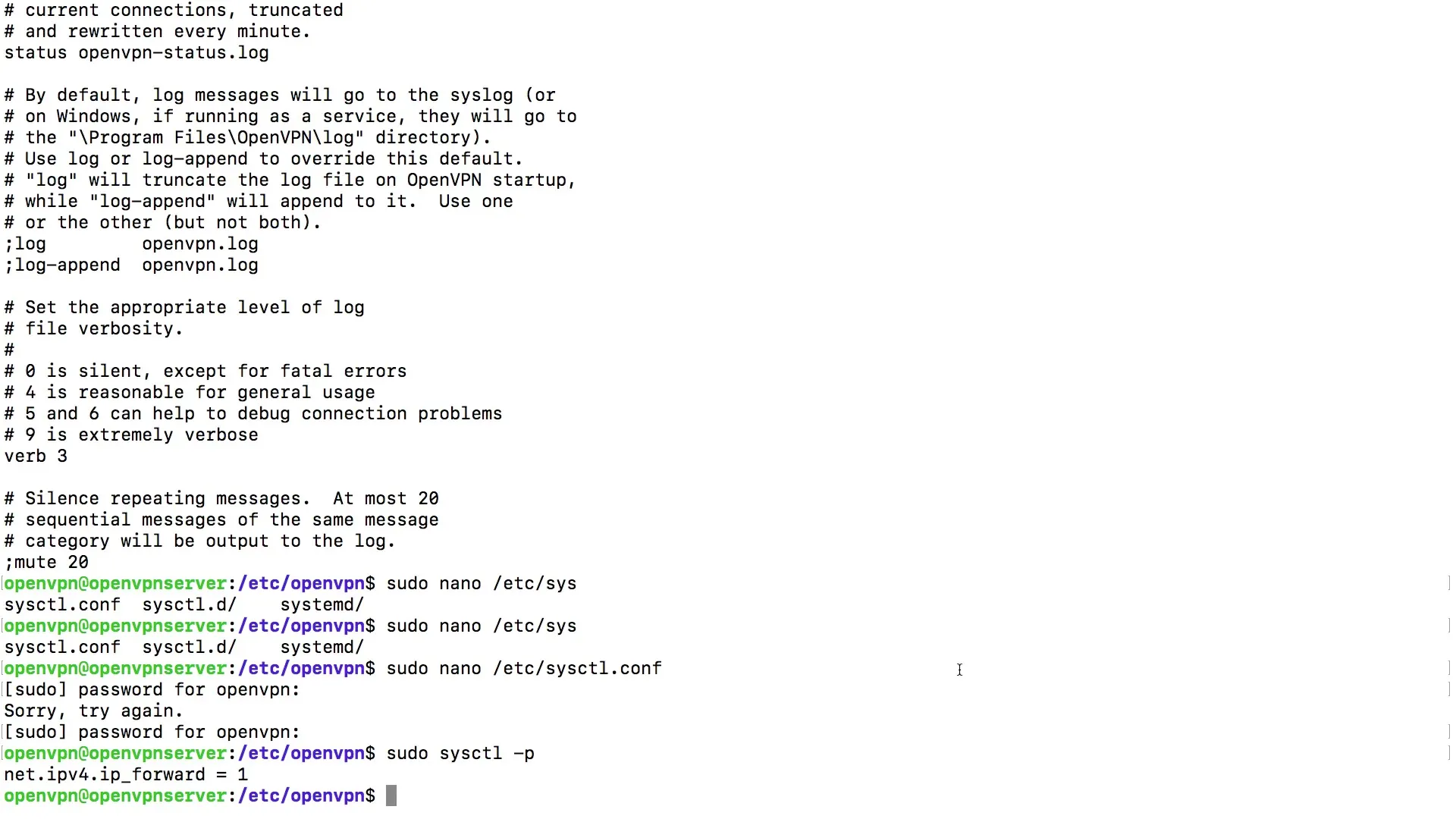

Încărcați noile setări introducând următoarea comandă:

Pasul 2: Configurarea firewall-ului

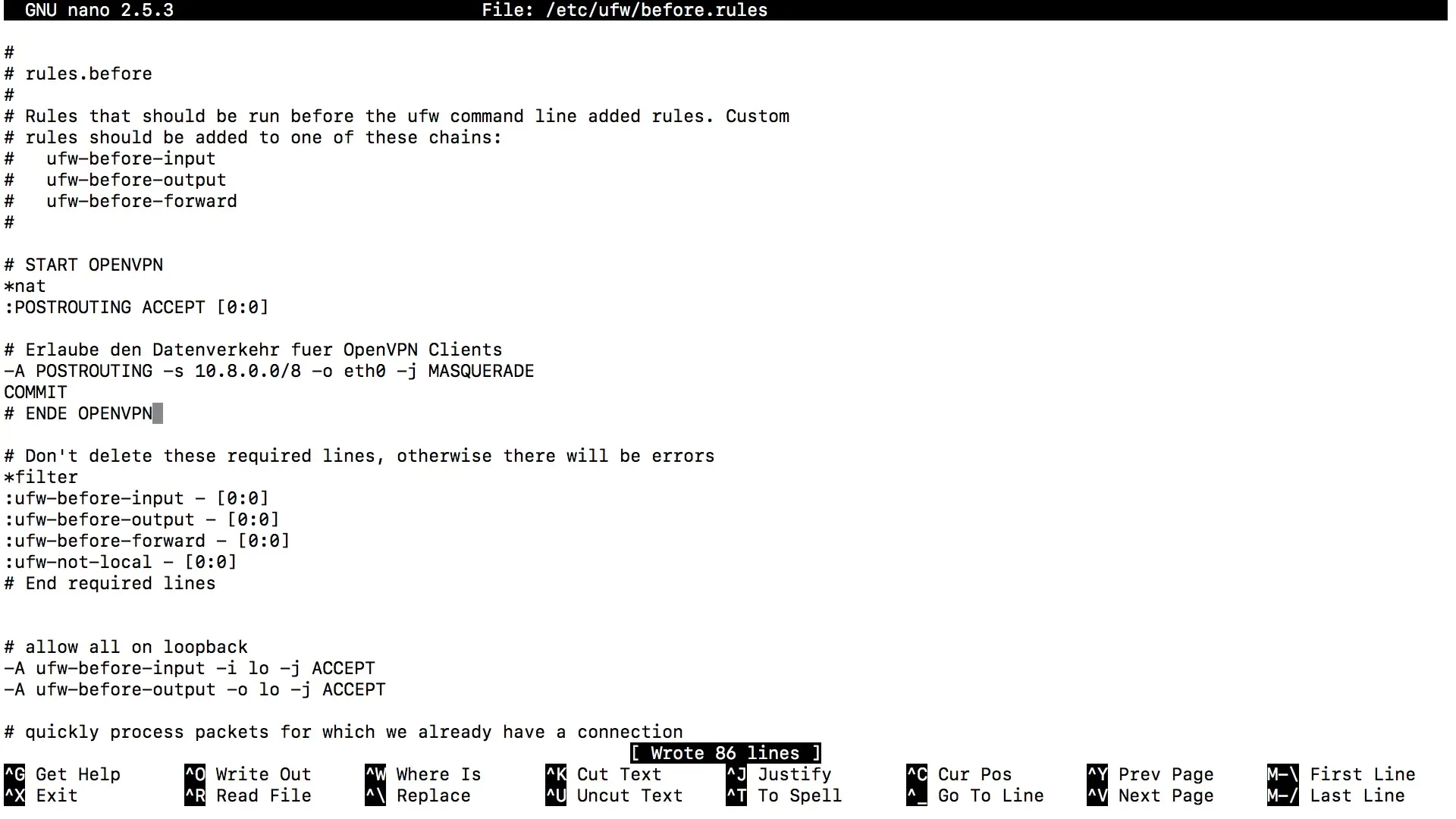

Acum ne vom ocupa de setările firewall-ului. Trebuie să te asiguri că firewall-ul permite traficul pentru clienții conectați prin VPN. Acest lucru se poate realiza prin crearea unei noi reguli în UFW (Uncomplicated Firewall).

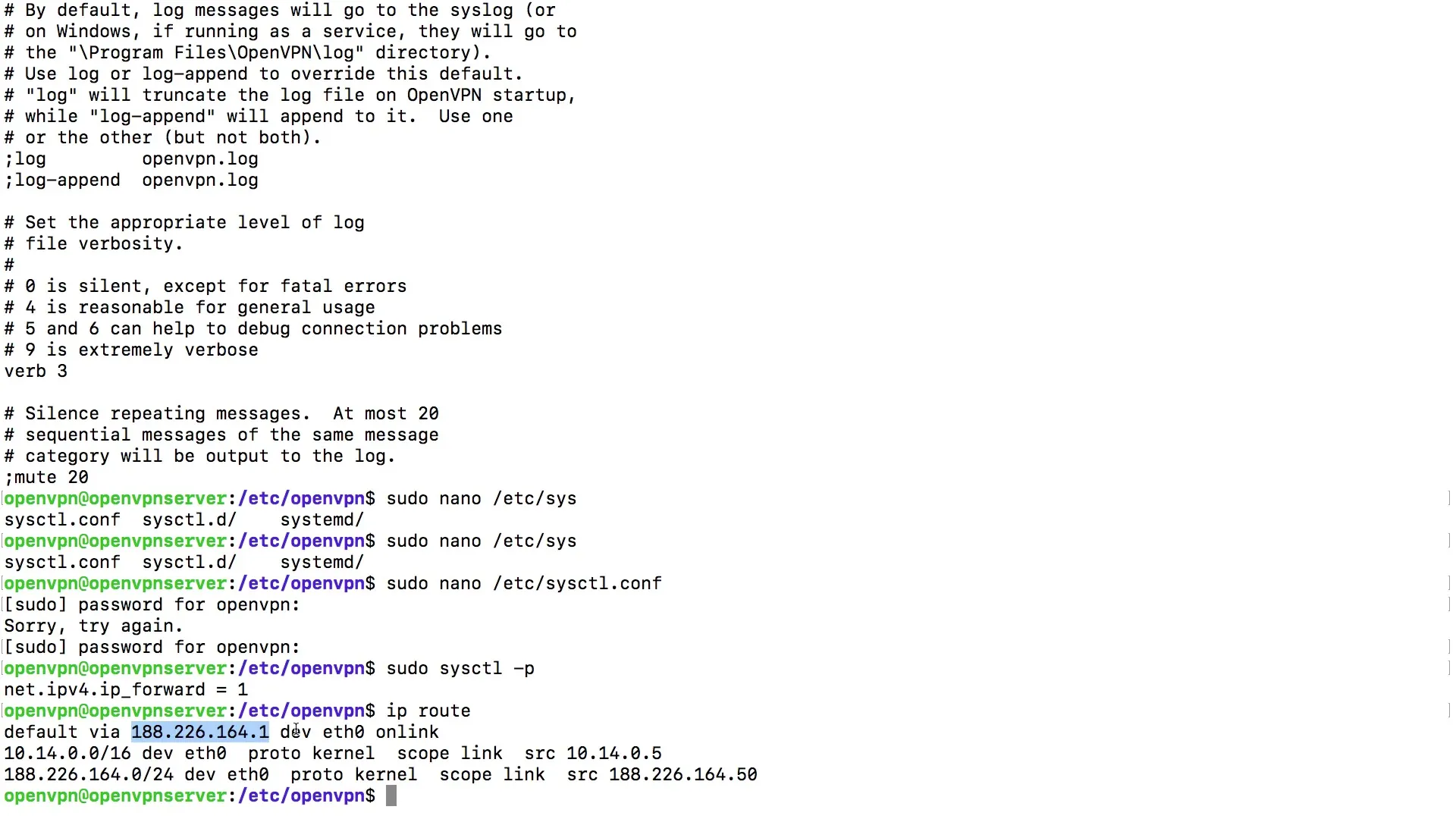

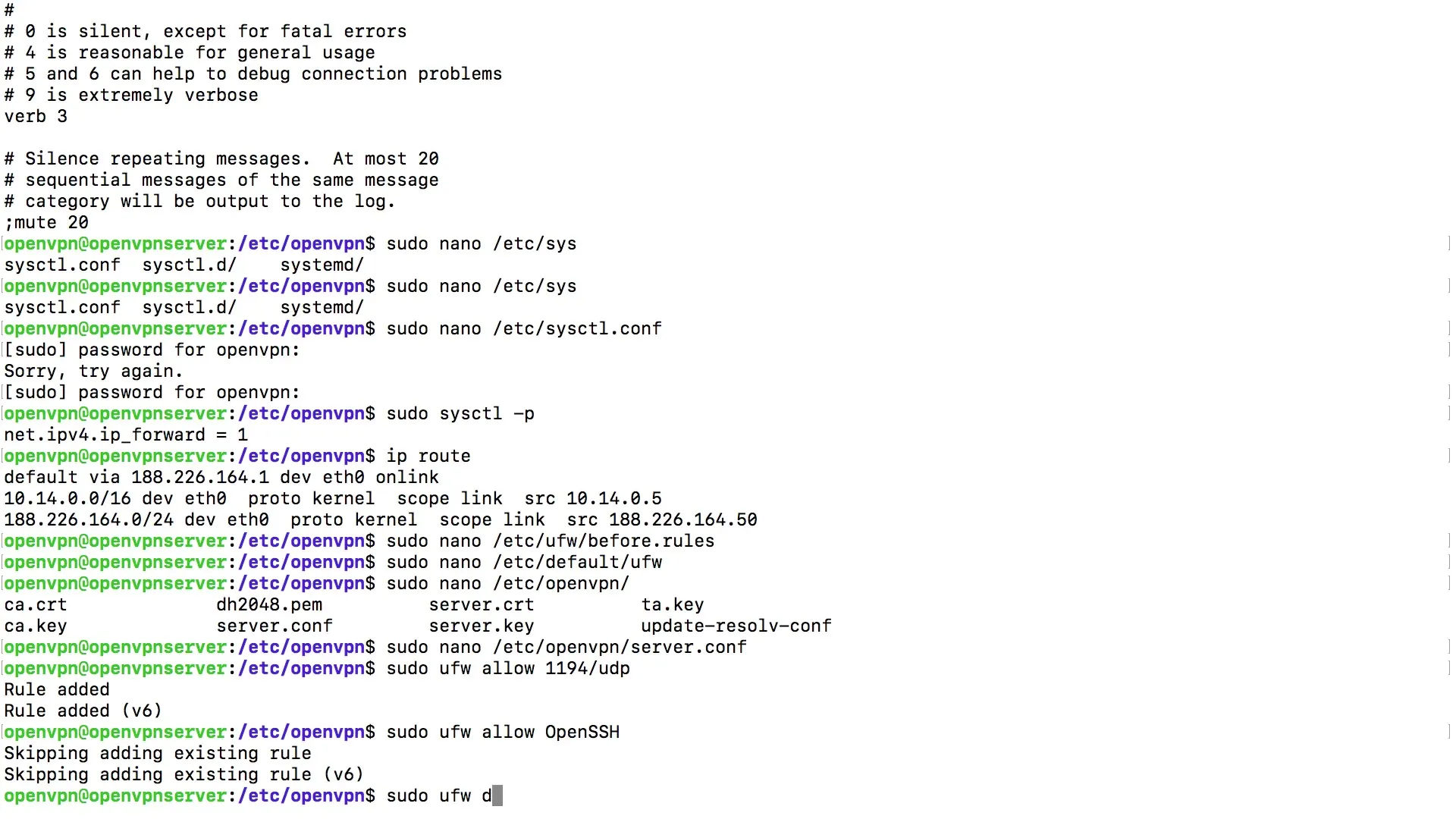

Mai întâi, verifică informațiile de rutare pentru a identifica ruta implicită corectă pentru serverul tău:

Atenție să notezi ruta implicită, care de obicei este afișată ca default via. Ține minte dispozitivul de rețea utilizat (de obicei eth0 sau similar).

Acum deschide regulile pentru UFW:

Înlocuiește eth0 cu dispozitivul pe care l-ai notat anterior. Salvează fișierul cu Ctrl + O și părăsește cu Ctrl + X.

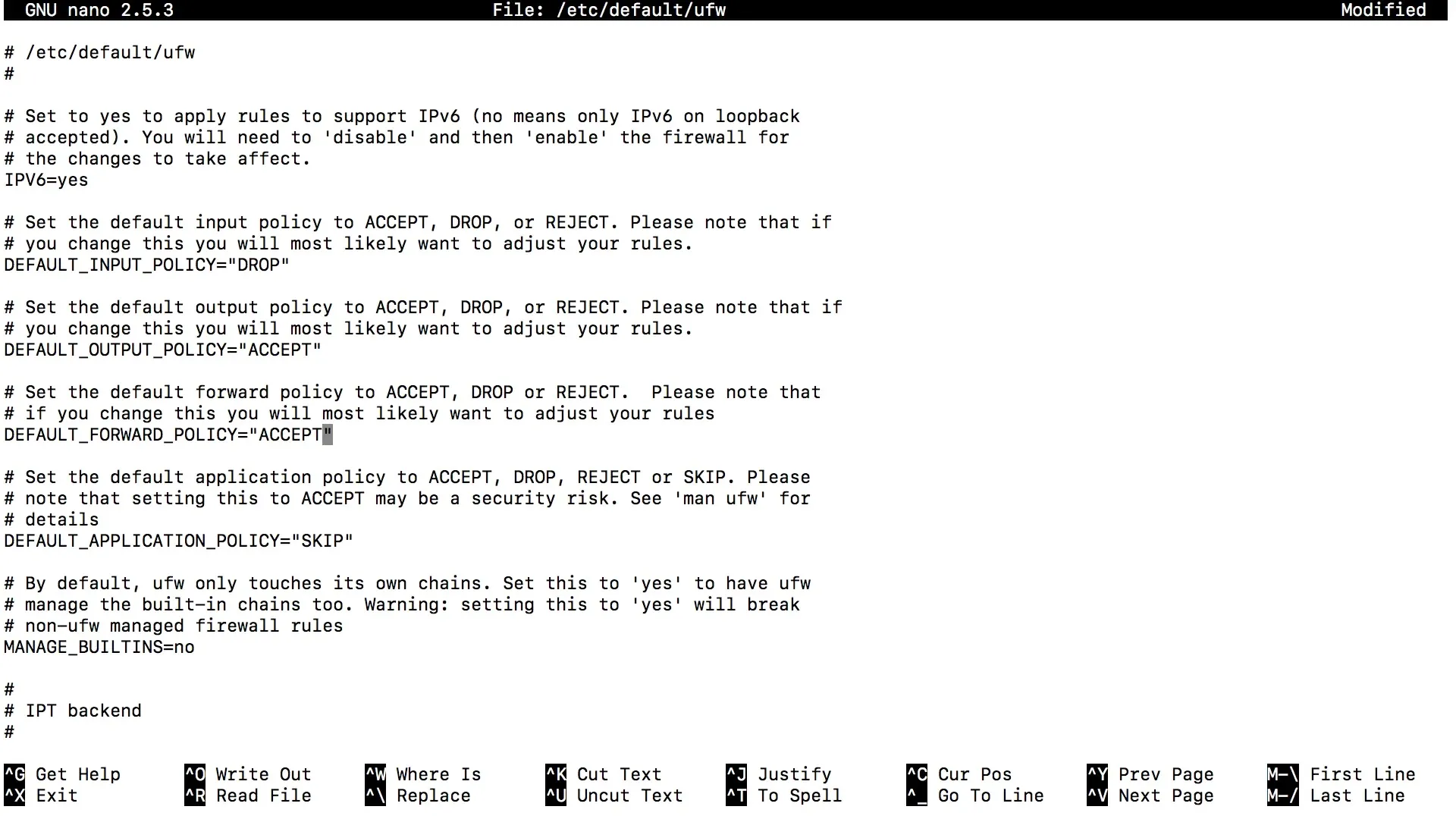

Pasul 3: Ajustarea setărilor firewall-ului

Acum trebuie să ajustezi politicile de bază ale firewall-ului. Deschide fișierul de configurare UFW:

Caută linia cu politica implicită pentru redirecționare. Aceasta ar trebui să fie setată pe DROP. Schimbă-o în ACCEPT.

Salvează din nou fișierul cu Ctrl + O și părăsește cu Ctrl + X.

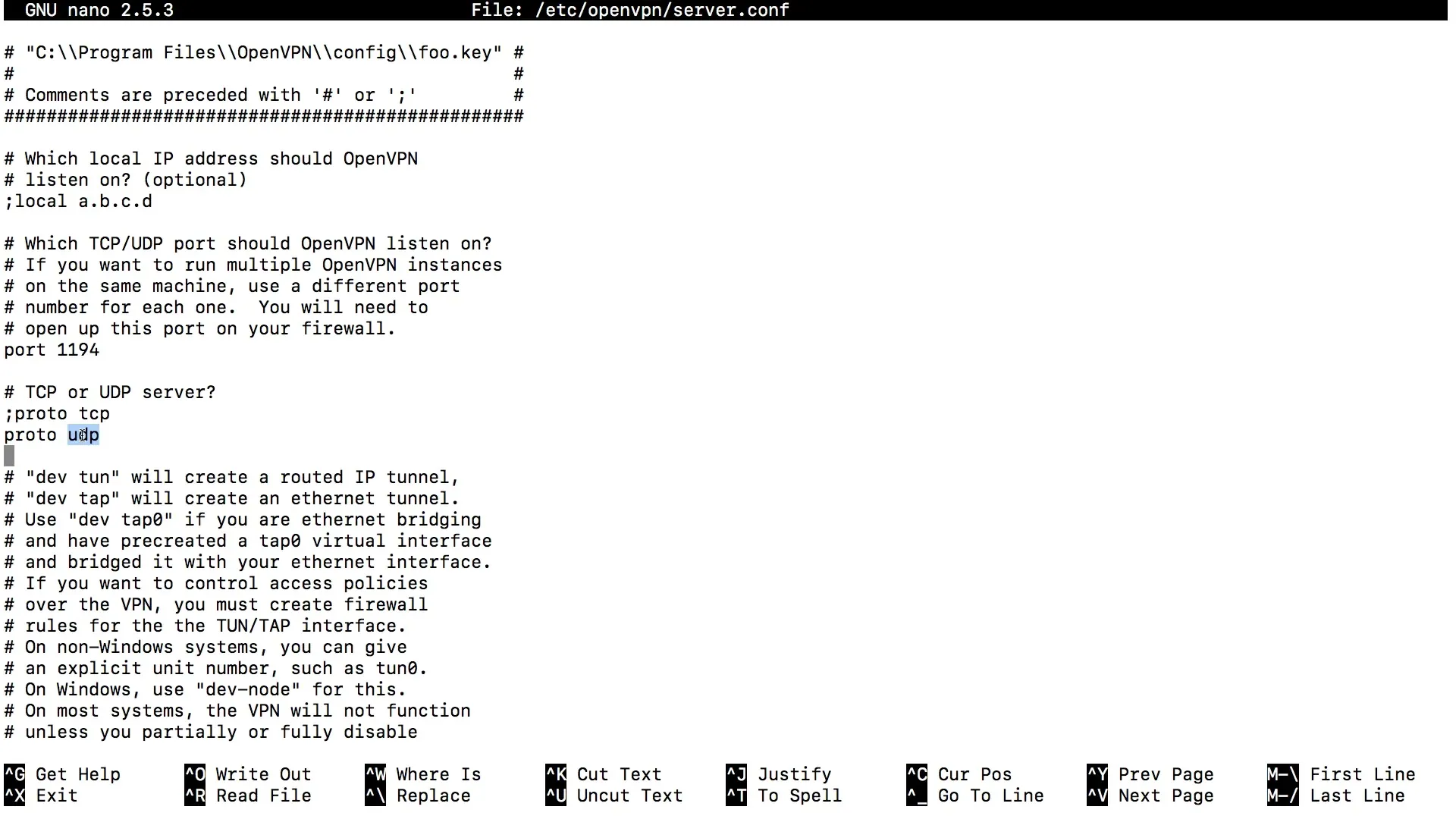

Pasul 4: Deschiderea portului pentru OpenVPN

Verifică fișierul de configurare al serverului OpenVPN pentru a te asigura că portul 1194 este setat corect. Deschide următorul fișier:

Asigură-te că linia proto udp sau proto tcp este activată, în funcție de utilizarea ta.

Asigură-te că permiți și conexiunea SSH, dacă acest lucru nu s-a făcut deja:

Dezactivează și reactivează UFW pentru a aplica ultimele modificări:

Rezumat

Configurarea corectă a redirecționării IP și a regulilor de firewall este esențială pentru funcționarea serverului tău OpenVPN. Urmând pașii din acest ghid, ai efectuat configurațiile necesare pentru a te asigura că traficul prin VPN-ul tău este protejat și eficient.

Întrebări frecvente

Cum activez redirecționarea IP?Folosește comanda sudo nano /etc/sysctl.conf, elimină semnul de comentariu din fața liniei net.ipv4.ip_forward = 1 și salvează fișierul.

Ce fac dacă firewall-ul este prea restrictiv?Asigură-te că politica implicită pentru redirecționare este setată pe ACCEPT. Verifică de asemenea regulile specifice pentru OpenVPN în UFW.

Cum pot verifica dacă traficul VPN funcționează corect?Verifică dacă portul OpenVPN 1194 este deschis și că pachetele sunt mascate prin ruta de rețea corectă.